不安分的黑客又“偷袭”?MonoX被攻击事件全解析

11月30日,链必应-区块链安全态势感知平台舆情监测显示,自动做市商协议MonoX遭闪电贷攻击,获利约3100万美元。关于本次攻击,成都链安技术团队第一时间进行了事件分析。

事件概览

攻击发生之后,MonoX在官方推特确认其合约遭到攻击,团队正在调查并将尽最大努力追回被盗资金。

MonoX使用单边代币池模型,其使用vCASH稳定币与AMM提供的代币创建虚拟的交易对。简单来说,MonoX创建的是代币-vCASH交易对,添加流动性时,只需要添加代币,进行任意代币兑换时,兑换路径为:代币A -> vCASH -> 代币B,而不需要像Uniswap一样经过多个交易对:代币A -> Pair1-> Pair2-> Pair3-> Token B。

事件具体分析

攻击者使用相同的地址

0xEcbE385F78041895c311070F344b55BfAa953258对以太坊以及MATIC上的MonoX发起了攻击,在两个平台进行攻击所部署的合约一致。攻击交易为:

以太坊:

0x9f14d093a2349de08f02fc0fb018dadb449351d0cdb7d0738ff69cc6fef5f299

MATIC:

0x5a03b9c03eedcb9ec6e70c6841eaa4976a732d050a6218969e39483bb3004d5d

由于两个平台代码完全一致,下面的分析将基于以太坊上的攻击交易进行。

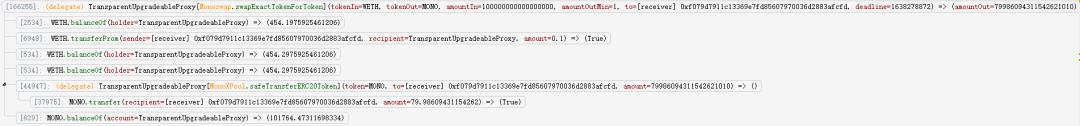

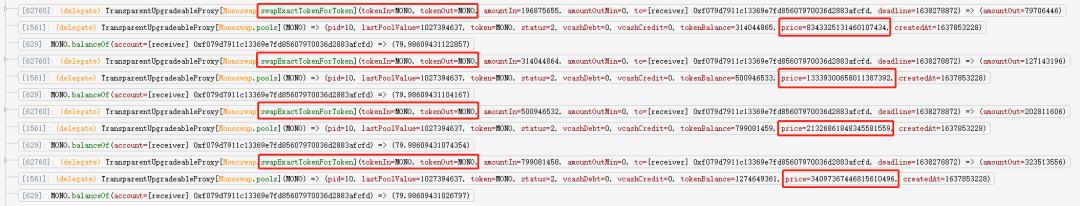

Round 1

将 0.1 WETH 通过 Monoswap中兑换为79.98609431154262101 MONO;

图 1 WETH兑换MONO

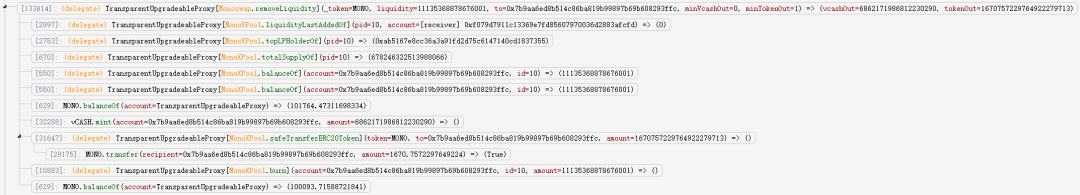

Round 2

移除Monoswap所有的流动性。这里利用了Monoswap合约中的任意地址流动性移除漏洞。

漏洞1:

Monoswap合约中未检测流动性的所有者to是否为msg.sender。_removeLiquidity函数中,如图2所示,第443行,获取调用者(攻击合约)最后一次添加流动性的时间戳,返回结果是0,因此第445行的检测通过。第446行,topLPHolderOf如果不是调用者(攻击合约)地址,第447行的检测通过。此后移除流动性相关代码中,再无msg.sender相关的操作。

图 2 _removeLiquidity源码

图 3 第一次移除流动性内部调用细节

图 4 移除Monoswap中MONO池所有的流动性

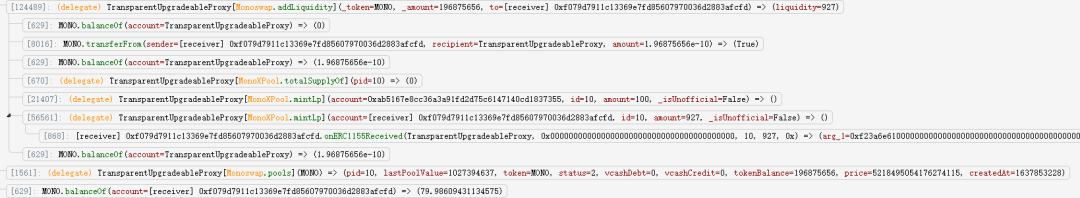

Round 3

添加极少数量的MONO到Monoswap中,这一步是为了后面快速提升MONO的价格做准备。

图 5 攻击合约添加流动性

Round 4

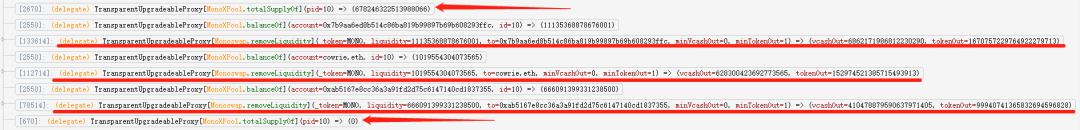

利用Monoswap合约中的代币兑换价格覆写漏洞,反复进行同种代币的兑换,拉升MONO的价格。第3步攻击者将Monoswap合约中MONO的储量控制到了一个极小的值,目的就是更快的以极低的MONO数量来拉升MONO的价格。

漏洞2:

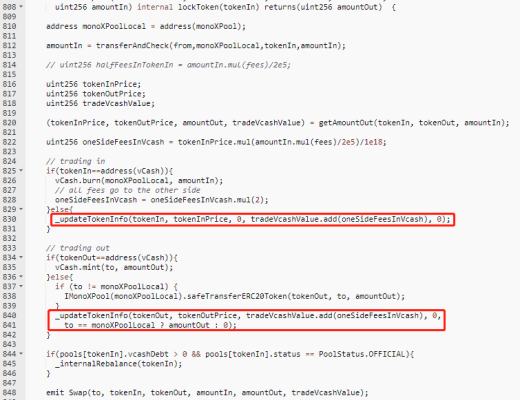

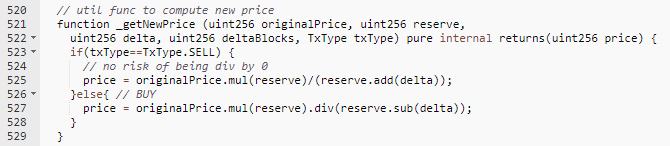

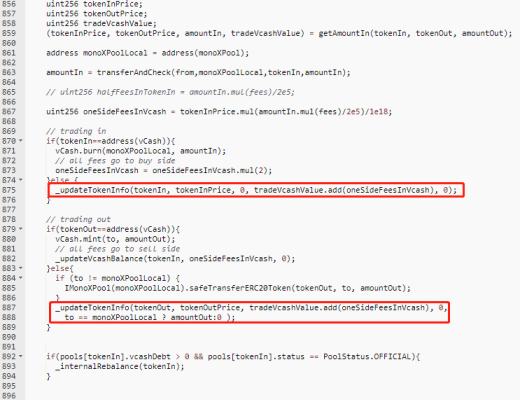

Monoswap合约的代币兑换过程为:检查兑换参数是否正常,然后计算应输入输出代币的数量以及代币兑换后的价格,最后执行兑换操作并将新的代币价格写入账本。以上逻辑在不同种代币兑换的时候会正常运行。但是在同种代币兑换时,将出现两处问题:

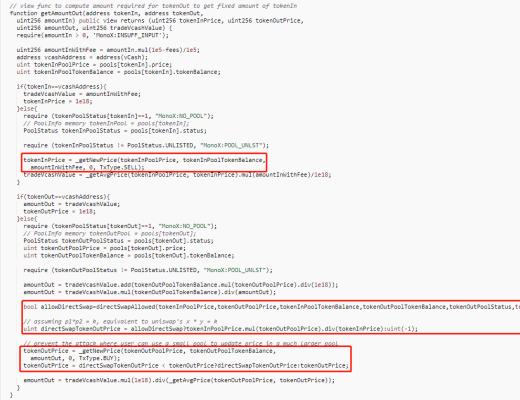

(1) 在_getNewPrice函数计算应输入输出代币数量时,未考虑到兑换过程中交易池代币储量的变更,同种代币是基于相同的初始价格进行兑换后价格的计算。

(2)在最后一步更新代币过程中,未考虑到同种代币进行兑换时,兑出代币的价格更新操作(图6 第841行)会覆盖兑入代币更新的操作(图6 第830行)。该漏洞导致MONO代币兑换MONO代币时,MONO的价格异常增长。此外不止攻击者使用的swapExactTokenForToken函数存在该问题,swapTokenForExactToken函数也存在该问题。

图 6 swapIn函数源码

图 7 兑换过程参数计算

图 8 兑换后价格计算

图 9 swapOut函数源码

现在看看攻击者是如何利用漏洞2进行攻击的:

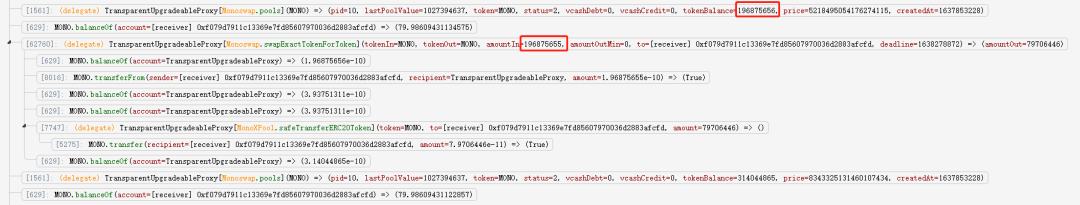

(1)如图10所示,初始MONO的价格为5.218 vCASH/MONO。

图 10 初始MONO价格

然后攻击者反复进行MONO->MONO的兑换,一共进行了55次兑换,如下图所示:

图 11 反复兑换,拉升MONO价格

对其中一笔兑换交易进行分析,每次兑换的数量是交易池中MONO的总量减去1,这是能够最大提升MONO价格的兑换数量(使图8 _getNewPrice第527行,分母为1)。另外由于交易池中MONO的总量较低(第3步的操作),攻击者已经通过第1步保证了有足够的余额进行兑换操作。

图 12 MONO兑换细节

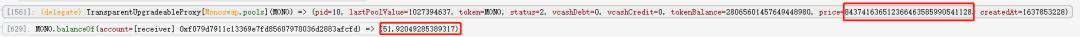

截止至兑换结束时,MONO的价格已经被拉升至843,741,636,512.366 vCASH/MONO。攻击合约中剩余51.92049285389317 MONO。

图 13 最终的MONO价格

(2)通过Uniswap V2的USDC/WETH池借入了847.2066974335073 WETH。然后攻击者通过Monoswap将0.0709532091008681 MONO 兑换为4,029,106.880396 USDC,然后将USDC归还给USDC/WETH池。注意,这里实际上是攻击者将从Monoswap中兑换的USDC到Uniswap V2中兑换为WETH,而不是闪电贷攻击。

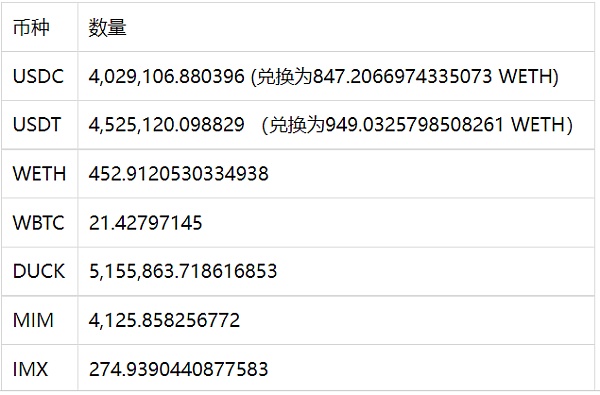

(3)攻击者所有转出的资产如下:

所有被盗资产全部发送到

0x8f6a86f3ab015f4d03ddb13abb02710e6d7ab31b地址。

目前项目方已经和攻击者进行了沟通,成都链安将持续对此事件进行监控。

事件复盘

这次攻击事件中,攻击者利用了合约中的两个漏洞:(1)任何地址都可以任意移除指定地址的流动性;(2)特殊情况下的价格写入操作覆盖问题。

建议项目方在进行合约开发过程中做好权限的检查;在开发以及测试过程中将特殊情况纳入考虑,例如同种代币转账。

郑重声明:本文版权归原作者所有,转载文章仅为传播信息之目的,不构成任何投资建议,如有侵权行为,请第一时间联络我们修改或删除,多谢。

暴跌中币价相当坚挺,从HIP、Vaults以及Token模型的角度再谈Hyperliquid

自2014年门头沟事件起,中心化交易平台的腐败与市场操纵问题便始终困扰着Crypto的所有参与者。...

今日推荐 | 速览Berachain背后助推器Royco:TVL突破30亿美元,跃居Yield协议第二!

过去一年,DeFi生态简直是“开挂”状态,资金如洪水般涌入,机构疯狂布局,大家都在说:这波赚钱机会...

Uniswap V4 正式上线后 ,有哪些值得关注的创新项目?

编者按:文章介绍了 Uniswap V4 的创新性功能,重点阐述了 Hooks 的模块化特性,使开...

波场TRON行业周报:“就职典礼”利好出尽,TRX成WLFI战略储备之一

一.前瞻1. 宏观层面总结以及未来预测市场普遍预计,美联储将在1月30日的会议上决定维持当前的联邦...

来火币HTX过肥年:春节乐翻天,$60万红包抢不停,更多新春福利待领取

春节将至,火币HTX携手波场TRON生态推出“春节乐翻天,$60万红包抢不停”活动,用数字红包传递...