Meerkat Finance跑路事件分析:上线不到1天就攜款跑路 3000萬美金被卷走

事件概覽

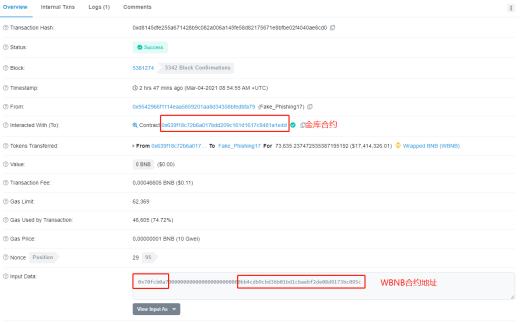

北京時間2021年3月4日,根據【鏈必安-區塊鏈安全態勢感知平臺(Beosin-OSINT)】輿情監測,BSC生態DeFi項目Meerkat Finance疑似跑路,其自稱金庫合約遭遇到黑客攻擊,黑客利用漏洞盜取了金庫中的全部資金。目前該項目網站已經無法打开。

原文鏈接如下:

https://www.bishijie.com/kuaixun/909558.html

成都鏈安(Beosin)安全團隊第一時間針對該事件啓動安全響應,針對用戶攻擊地址

(0x9542966f1114eaa5859201aa8d34358bfedbfa79)

進行跟蹤。經過跟蹤攻擊者地址,我們發現,攻擊者分別地一次性地將大量資金進行轉出,如圖1所示。盡管官方自稱是遭遇了黑客攻擊,但根據我們的分析結果,基本能夠斷定Meerkat Finance項目方已經跑路。

圖1

圖2

事件分析

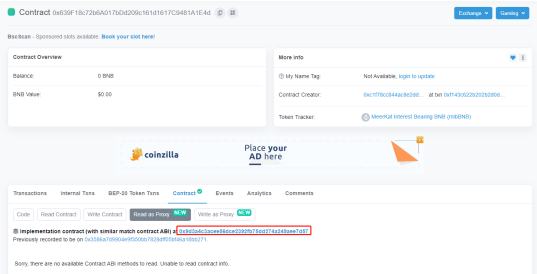

緊接着,我們开始針對轉移盜竊資金的兩筆交易進行分析,發現攻擊者直接通過調用金庫合約的一個函數,將金庫合約中的資金全部轉走;而金庫合約使用的是可升級的代理合約,也就是實際邏輯是可以進行更改的,其權限在項目方。

圖3

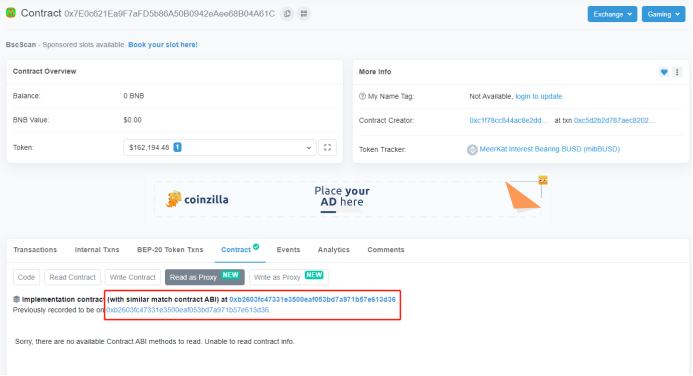

圖4

根據記錄還可得出,項目方在WBNB金庫盜竊中,代理合約的實際邏輯還是正常的金庫合約,在攻擊時才將合約邏輯替換成存在後門的合約。但是在盜取BUSD的交易中,項目方索性扯下了自己的“遮羞布”,一开始就部署的是存在後門的合約。如圖5所示:

圖5

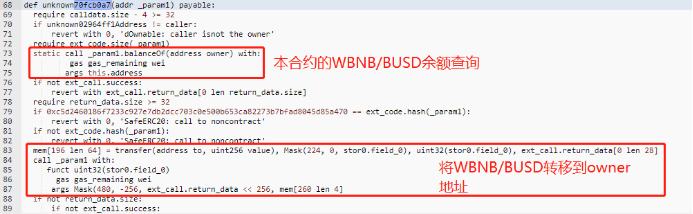

成都鏈安(Beosin)安全團隊發現兩次攻擊所用的後門合約都是同一套代碼,我們在對其中一個合約進行反編譯時分析發現,其就是一個將代幣進行轉移的函數。如圖6所示:

圖6

最終,我們得出結論,本次事件顯然是項目方預謀的釣魚事件,從一开始就是奔着跑路去的;而在本次事件中,代碼層的罪魁禍首就是“可升級的代理合約”給予了項目方過大的權限,導致項目方盜取用戶資金,如同探囊取物。

安全建議

成都鏈安(Beosin)安全團隊認為,對於“可升級的代理合約”,在審計角度來看,為了保證項目的可維護性和迭代可能,保留這類權限並不是不可取的。即使在日常的安全審計工作中,我們也不能要求項目方取消這類權限。但權力是一把雙刃劍,是好是壞則取決於使用它的人。在成都鏈安出具的安全審計報告中,我們一直以來都有對此類權限加以說明。同時,在這裏有必要提醒廣大用戶選擇投資項目時,一定要詳細閱讀安全審計報告中的細節描述,特別是我們給出的潛在風險提示及安全建議。

最後,需要引起注意到是,我們監測到攻擊者在使用transferFrom函數盜取用戶錢包內已授權給金庫合約的資金,目前已有用戶錢包內的資金被盜16萬BUSD。

在此,成都鏈安(Beosin)安全團隊特別提醒各位已參與此項目的用戶,立即取消對該項目地址的授權,或立即轉移錢包內的資金,避免造成二次損失。

BSC授權檢查地址如下:

https://bscscan.com/tokenapprovalchecker

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

暴跌中幣價相當堅挺,從HIP、Vaults以及Token模型的角度再談Hyperliquid

自2014年門頭溝事件起,中心化交易平臺的腐敗與市場操縱問題便始終困擾着Crypto的所有參與者。...

今日推薦 | 速覽Berachain背後助推器Royco:TVL突破30億美元,躍居Yield協議第二!

過去一年,DeFi生態簡直是“开掛”狀態,資金如洪水般湧入,機構瘋狂布局,大家都在說:這波賺錢機會...

Uniswap V4 正式上线後 ,有哪些值得關注的創新項目?

編者按:文章介紹了 Uniswap V4 的創新性功能,重點闡述了 Hooks 的模塊化特性,使开...

波場TRON行業周報:“就職典禮”利好出盡,TRX成WLFI战略儲備之一

一.前瞻1. 宏觀層面總結以及未來預測市場普遍預計,美聯儲將在1月30日的會議上決定維持當前的聯邦...

來火幣HTX過肥年:春節樂翻天,$60萬紅包搶不停,更多新春福利待領取

春節將至,火幣HTX攜手波場TRON生態推出“春節樂翻天,$60萬紅包搶不停”活動,用數字紅包傳遞...

評論