又一打臉現場:Fork Bunny的Merlin損失240ETH

妖怪已經從瓶子裏跑出來了?我們剖析了 PancakeBunny 和 AutoShark 的閃電貸攻擊原理和攻擊者的鏈上轉账記錄,發現了 Merlin Labs 同源攻擊的一些蛛絲馬跡。

2021 年 5 月 20 日,一群不知名的攻擊者通過調用函數 getReward() 擡高 LP token 的價值,獲得額外的價值 4,500 萬美元的 BUNNY 獎勵。5 月 25 日,PeckShield「派盾」預警發現,Fork PancakeBunny 的收益聚合器 AutoShark Finance 遭到 PancakeBunny 同源閃電貸攻擊。

2021 年 5 月 26 日,就在 AutoShark Finance 遭到攻擊 24 小時後,PeckShield「派盾」安全人員通過剖析 PancakeBunny 和 AutoShark 攻擊原理和攻擊者的鏈上轉账記錄,發現了 Fork PancakeBunny 的 Merlin Labs 遭到同源攻擊。

所有上述三次攻擊都有兩個類似特徵,攻擊者盯上了 Fork PancakeBunny 的收益聚合器;攻擊者完成攻擊後,通過 Nerve(Anyswap)跨鏈橋將它們分批次轉換為 ETH。

有意思的是,在 PancakeBunny 遭到攻擊後,Merlin Labs 也發文表示,Merlin 通過檢查 Bunny 攻擊事件的漏洞,不斷通過細節反復執行代碼的審核,為潛在的可能性採取了額外的預防措施。此外,Merlin 开發團隊對此類攻擊事件提出了解決方案,可以防止類似事件在 Merlin 身上發生。同時,Merlin 強調用戶的安全是他們的頭等大事。

然而,Bunny 的不幸在 Merlin 的身上重演。Merlin「梅林」稱它的定位是 Bunny「兔子」 的挑战者,不幸的是,梅林的魔法終未逃過兔子的詛咒。

PeckShield「派盾」簡述攻擊過程:

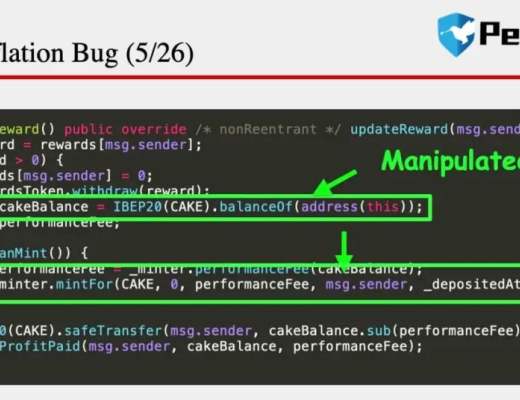

這一次,攻擊者沒有借閃電貸作為本金,而是將少量 BNB 存入 PancakeSwap 進行流動性挖礦,並獲得相應的 LP Token,Merlin 的智能合約負責將攻擊者的資產押入 PancakeSwap,獲取 CAKE 獎勵,並將 CAKE 獎勵直接到 CAKE 池中進行下一輪的復利;攻擊者調用 getReward() 函數,這一步與 BUNNY 的漏洞同源,CAKE 大量注入,使攻擊者獲得大量 MERLIN 的獎勵,攻擊者重復操作,最終共計獲得 4.9 萬 MERLIN 的獎勵,攻擊者抽離流動性後完成攻擊。

隨後,攻擊者通過 Nerve(Anyswap)跨鏈橋將它們分批次轉換為 ETH,PeckShield「派盾」旗下的反洗錢態勢感知系統 CoinHolmes 將持續監控轉移的資產動態。

PeckShield「派盾」提示:Fork PancakeBunny 的 DeFi 協議務必仔細檢查自己的合約是否也存在類似的漏洞,或者尋求專業的審計機構對同類攻擊進行預防和監控,不要淪為下一個「不幸者」。

在這批 BSC DeFi 的浪潮上,如果 DeFi 協議开發者不提高對安全的重視度,不僅會將 BSC 的生態安全置於風險之中,而且會淪為攻擊者睥睨的羊毛地。

從 PancakeBunny 接連發生的攻擊模仿案來看,攻擊者都不需要太高技術和資金的門檻,只要耐心地將同源漏洞在 Fork Bunny 的 DeFi 協議上重復試驗就能撈上可觀的一筆。Fork 的 DeFi 協議可能尚未成為 Bunny 挑战者,就因同源漏洞損失慘重,被嘲笑為“頑固的韭菜地” 。

世界上有兩種類型的“遊戲“,“有限的遊戲“和“無限的遊戲“。有限的遊戲,其目的在於贏得勝利;無限的遊戲,卻旨在讓遊戲永遠進行下去。

毫無疑問,無論 Fork Bunny 的 DeFi 協議接下來會不會認真自查代碼,攻擊者們的無限遊戲將會持續進行下去

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

暴跌中幣價相當堅挺,從HIP、Vaults以及Token模型的角度再談Hyperliquid

自2014年門頭溝事件起,中心化交易平臺的腐敗與市場操縱問題便始終困擾着Crypto的所有參與者。...

今日推薦 | 速覽Berachain背後助推器Royco:TVL突破30億美元,躍居Yield協議第二!

過去一年,DeFi生態簡直是“开掛”狀態,資金如洪水般湧入,機構瘋狂布局,大家都在說:這波賺錢機會...

Uniswap V4 正式上线後 ,有哪些值得關注的創新項目?

編者按:文章介紹了 Uniswap V4 的創新性功能,重點闡述了 Hooks 的模塊化特性,使开...

波場TRON行業周報:“就職典禮”利好出盡,TRX成WLFI战略儲備之一

一.前瞻1. 宏觀層面總結以及未來預測市場普遍預計,美聯儲將在1月30日的會議上決定維持當前的聯邦...

來火幣HTX過肥年:春節樂翻天,$60萬紅包搶不停,更多新春福利待領取

春節將至,火幣HTX攜手波場TRON生態推出“春節樂翻天,$60萬紅包搶不停”活動,用數字紅包傳遞...

PeckShield

文章數量

9粉絲數

0

評論