Trusta Labs發起清白自證計劃:抗擊女巫投毒

最近 Connext 獵巫計劃引起了社區的不滿和熱烈討論,個別社區成員揚言要用 Connext 女巫地址投毒,尤其是 zkSync 上交易量前 10% 的地址。雖然多為口嗨,但現實中有用戶表示自己被投毒了。鏈上數據分析和安全平臺 Trusta Labs 討論了女巫投毒攻擊的兩種主要策略,強制聚類和標籤傳播策略,並詳細分析了一個在 Polygon 上發生的 Connext 真實女巫投毒案例。

這類投毒行為可能使許多無辜的地址被錯誤的標記為女巫,會傷害到用戶和整個社區,也會影響社區與項目方之間的信任。因此 Trusta Labs 發起了 “ Proof of Innocence Program”(PoIP),跟社區和項目方聯合起來對抗投毒,讓被投毒地址證明自己的清白。在 PoIP 計劃中,用戶提交相關信息由 Trusta 結合手工和 AI 分析驗證,用戶在 1 天內獲得反饋。這些數據將分享給項目方和反女巫團隊,以防止女巫識別誤殺行為,更好的保護用戶。

Connext 獵巫計劃與女巫投毒

Connext 是一個L2开放協議,使开發者能夠構建可在任何鏈上使用任何代幣的應用程序。上周 Connext 更新空投規則並宣布了女巫獵人計劃,引起了社區的不滿和熱烈討論,個別社區成員揚言要用 Connext 女巫地址投毒,尤其是 zkSync 上交易量前 10% 的地址。讓我們先來概述一下 Connext 空投的時間表:

1. 8 月 18 日,Connext 宣布對其 xERC 20 $

NEXT

代幣進行跨鏈空投。

2. 8 月 24 日,Connext 像 HOP 和 SAFE 一樣推出了社區舉報女巫計劃。

3. 從 8 月 24 日到 9 月 1 日,社區成員識別並舉報了女巫攻擊者,在 Github 提交舉報報告。

4. 截至 9 月 1 日,該社區舉報女巫計劃從 62, 070 個候選地址中收集了約 600 份報告,涉及約 20 K 個地址(35% )(

https://github.com/connext/community-sybil-reports/issues

)。

雖然選擇和獎勵有價值的真實用戶的初衷是好的,但我們看到社區內對女巫舉報計劃存在很多爭議。其中“投毒”成為了一個熱門話題,有一些被舉報的女巫地址用戶威脅要給其他錢包地址下毒,他們的目的是要攪亂整個女巫舉報工作和空投計劃,並且有 KOL 展示了利用機器人進行投毒的短視頻,不過事後證明只是為了進行嘲諷,雖然這些投毒多為口嗨,但現實中有用戶表示自己確實被投毒了。

女巫投毒策略討論

Trusta Labs 根據鏈上數據分析和安全風控經驗,分析討論出女巫投毒攻擊的兩種主要手法和策略:強制聚類和標籤傳播,並且發現了真實的投毒案例。

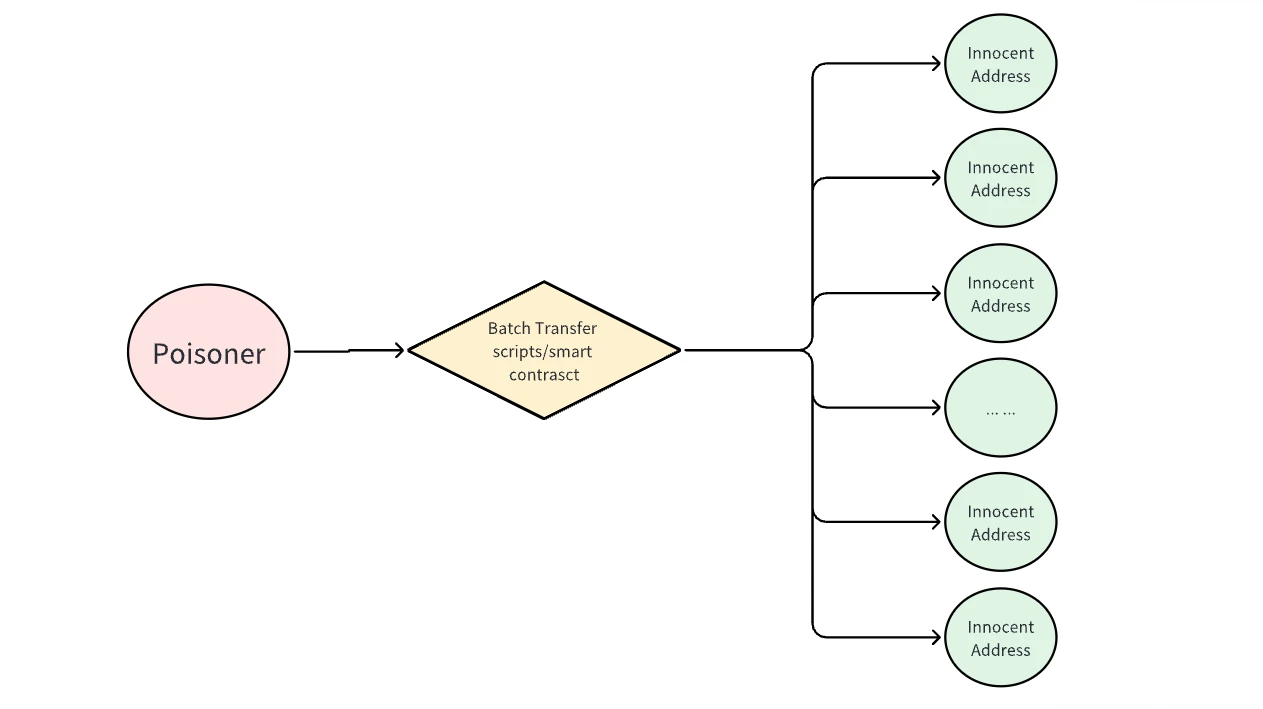

投毒手法 I(強制關聯/聚類): 投毒者使用批量操作腳本或 disperse.app 等工具進行批量 Token 轉账。他們會在很短的時間內向一組無辜的地址進行許多小額轉账。所有僞造的轉账都是以極小的金額發送相同的 Token。

通過投毒者的大量 Token 轉账,所有不相關的地址都被強行關聯到一起,形成一個聚類,由於投毒的地址有批量的轉账關系並屬於一個聚類,一些女巫識別算法會把聚類中的所有地址標識為女巫地址。這種強制聚類完全是基於這些地址與投毒地址有批量轉账關系,盡管這些地址實際上互不關聯。

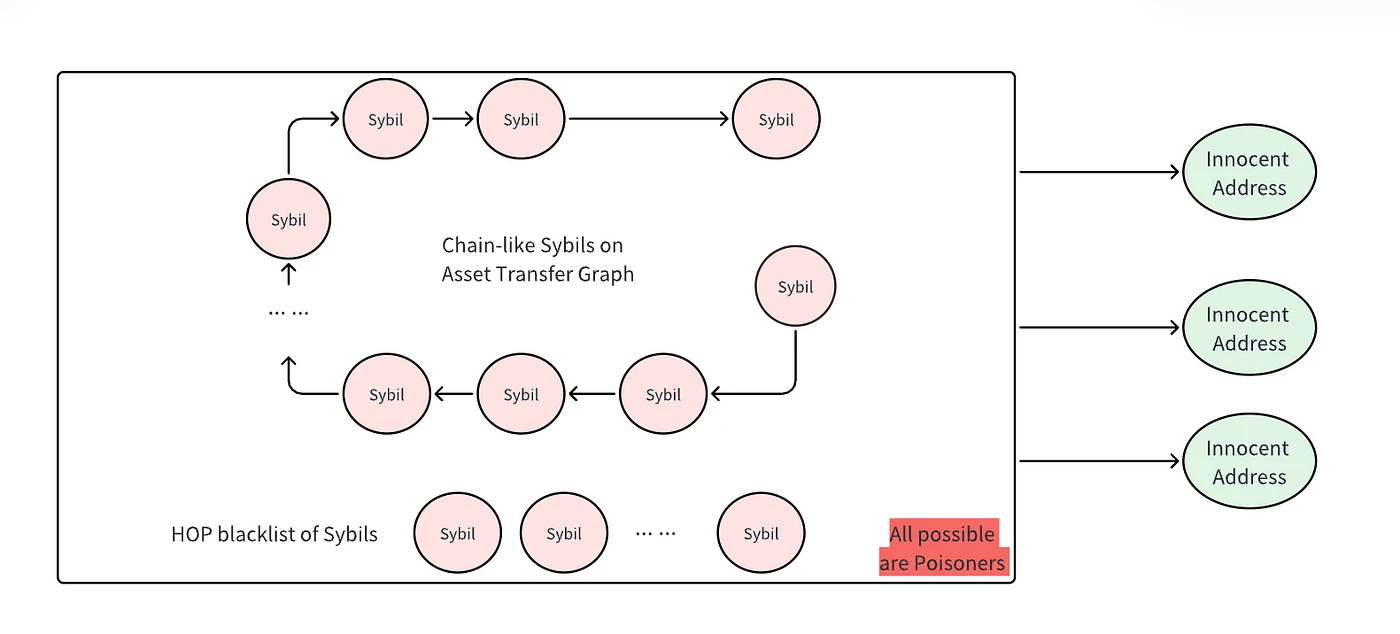

投毒手法 II(女巫標籤傳播): 標籤傳播是一種圖挖掘算法,它基於圖中緊密相連的節點往往具有相同標籤的規則。在圖中,方框中的地址由於具有鏈式資金轉账關系已經被標記為女巫地址,攻擊者可以利用這些女巫地址作為 “投毒者”地址,故意向無辜地址進行轉账,形成拓展的鏈式結構,從而將女巫標籤傳播給其他無辜地址。

女巫標籤傳播依靠現有的女巫地址通過資金轉账關系將其標籤傳播到其他地址。這就要求投毒者自身必須是已經被標記為女巫標籤。相比之下,強制關聯不需要預先存在的女巫地址。任何地址都可以用作投毒者,人為制造虛假的女巫地址批量行為模式。這樣,執行起來就更容易,成本也更低。

Trusta 在對鏈上數據分析的過程中,發現了一個在 Polygon 上 Connext 投毒案例,通過對這個案例的詳細分析,解釋了上述的投毒手法。

真實 Connext 女巫投毒案例

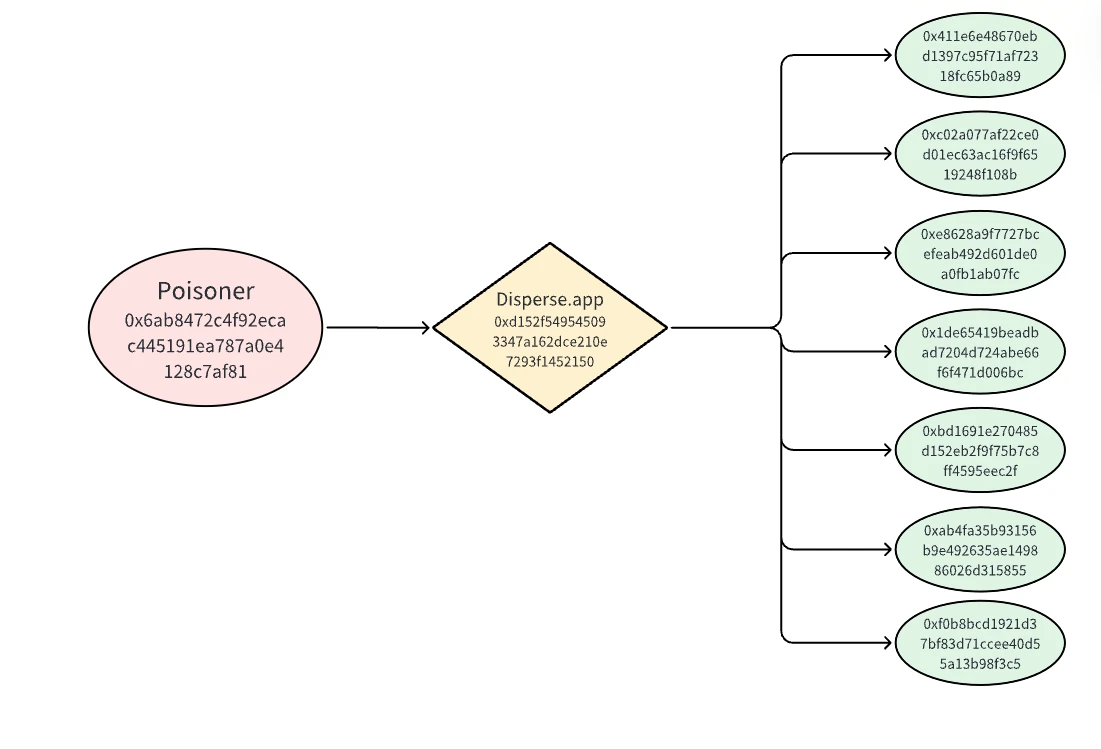

如圖所示,投毒者地址0x 6 ab 使用 disperse.app 向七個無辜地址批量轉账。我們通過如下證據詳細分析了這個 Connext 女巫投毒案例:

-

Polygon Scan 顯示投毒者交易記錄,投毒者從 OKX 存入 1 Matic 後,它唯一的行動就是向這 7 個地址批量轉账。( https://polygonscan.com/address/0x6ab8472c4f92ecac445191ea787a0e4128c7af81 )

-

投毒轉账發生在 2023 – 08 – 25 05: 49: 40 至 2023 – 08 – 25 05: 52: 12 期間,即 Context 社區女巫舉報計劃期間。

-

投毒者進行了 7 輪轉账,每輪向 7 個地址中的每個地址發送 0.0001 MATIC。由於投毒者可以在某一輪向同一地址進行多次轉账,因此在所有 7 輪轉账中總共進行了 180 次轉账。180 次投毒轉账的完整列表可在如下提供的谷歌文檔鏈接中找到。( https://docs.google.com/spreadsheets/d/ 1 dR 9 wVZN 1 o 0 _vBixKrxg 6 JSycHj 7 ADQlo /edit?usp=sharing&ouid= 117000940990722879540 &rtpof=true&sd=true )

-

所有 7 個地址都是 Connext 空投發放候選地址。女巫舉報報告 #589 ( https://github.com/connext/community-sybil-reports/issues/589 )以這些轉账為證據,指控這七個地址是女巫聚類團夥。

-

這 7 個地址之間沒有檢測到任何直接轉账。除投毒地址的直接轉账外,它們之間沒有任何交易。

-

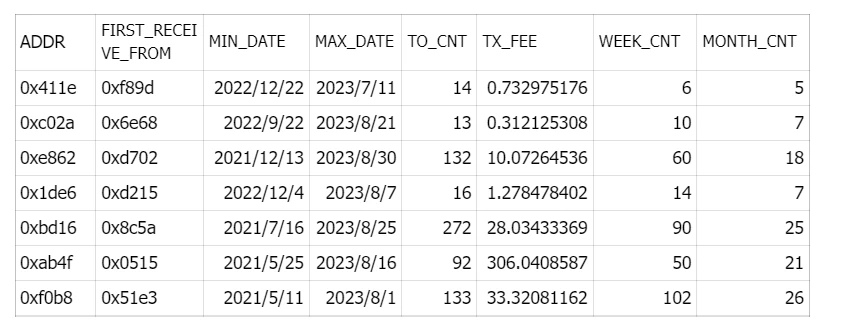

我們分析了這些地址的 Polygon 活動統計。如表所示,這 7 個地址在首次資金來源、首次和最後一次交易日期、交互合約數目、交易費用和活躍周/月等指標上完全不同。這種極端差異意味着它們不可能屬於一個人控制的女巫團夥。

通過分析,我們得出結論,這是一個與 Connext 空投有關的實際投毒案例,採用了強制關聯/聚類的投毒策略。

Trusta 發起 “Proof of Innocence”計劃(PoIP)

Trusta 通過鏈上分析發現,由於女巫投毒攻擊行為,許多不相關的地址被錯誤地標記為女巫,這不僅出現在 Connext 空投中,而且還出現在其他各種對無辜錢包的無差別攻擊中。這類投毒攻擊已經傷害到了用戶和整個社區,同時影響了社區與項目方之間的信任。

Trusta 一直致力於在Web3和加密世界建立更多信任,為了更好的保護無辜地址被女巫投毒,聯合起來打擊投毒攻擊行為,Trusta 發起了 “Proof of Innocence”計劃(PoIP)。這個計劃可以讓被投毒的無辜地址證明自己的清白。如果你的地址被投毒,你可以選擇:

1. 訪問 PoIP 入口(如下鏈接)並提供被投毒詳情,如你的錢包地址、被投毒地址、交易哈希值和所在鏈等。( https://docs.google.com/forms/d/e/ 1 FAIpQLSe_ 1 dl 6 ocyhnDWUtm 9 BBvmWDGL_rDjhc 9 NNpfHXff 2 XhXL 5 eg /viewform )

2. Trusta 將結合人工和 AI 分析算法共同判斷是否投毒攻擊。

3. 你將在一天內通過電子郵件收到判斷結果。

4. 這些數據將共同形成一個數據庫,證明你的地址與投毒地址無關!

Trusta 已推出並被 Gitcoin Passport 等多個頭部社區所使用的真實用戶識別服務 TrustScan 和鏈上價值評分產品 TrustGo( https://www.trustalabs.ai/ ),都將結合這些數據不斷提升用戶識別結果的准確率。同時 Trusta 也將向所有項目方和反女巫團隊提供這些數據,以防止因投毒攻擊而錯誤地將這些無辜地址識別為女巫地址。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

AI「生娃」?一文讀懂自主AI繁殖與進化的實驗平臺Spore.fun

原文標題:Love Death Robots 編者按: 本文主要介紹了 Spore.fun,一個實...

融資4300萬美元的Sahara AI,能否構建真正的“AI Chain”?

@OdailyChina @wenser 2010 屬於加密貨幣的曲折而又壯闊的 2024 年即將...

LBank Research:數據分析Cardano快速增長背後的驅動力

前言 自 2017 年啓動以來,Cardano(ADA)已成長為一個旨在推動區塊鏈技術極限的 Po...

星球日報

文章數量

7711粉絲數

0