PancakeHunny攻擊事件分析

前言

PREFACE

北京時間 10 月 20 日晚,知道創宇區塊鏈安全實驗室 監測到 BSC 鏈上的 DeFi 協議 PancakeHunny 的 WBNB/TUSD 池遭遇閃電貸攻擊,HUNNY 代幣價格閃崩。實驗室第一時間跟蹤本次事件並分析。

分析

ANALYZE

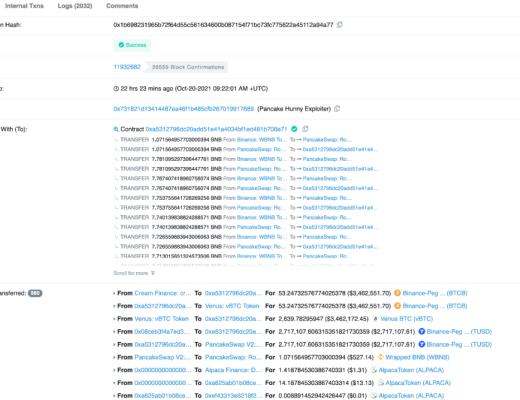

攻擊者信息

攻擊者:

0x731821D13414487ea46f1b485cFB267019917689

攻擊合約:

0xa5312796DC20ADd51E41a4034bF1Ed481b708e71

第一次攻擊tx:

0x1b698231965b72f64d55c561634600b087154f71bc73fc775622a45112a94a77

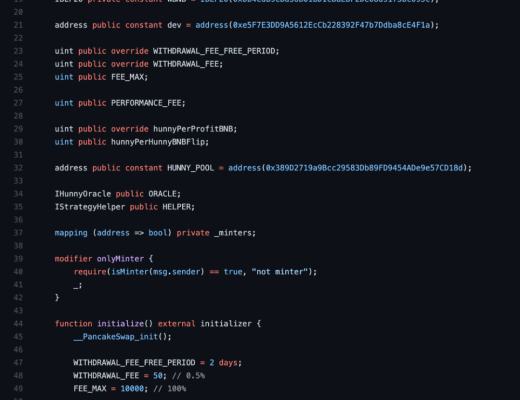

被攻擊池信息

VaultStrategyAlpacaRabbit:

0x27d4cA4bB855e435959295ec273FA16FE8CaEa14

VaultStrategyAlpacaRabbit(proxy):

0xef43313e8218f25Fe63D5ae76D98182D7A4797CC

攻擊流程

攻擊者從 Cream Finance 通過閃電貸獲得 53.25 BTC

用 53.25 BTC 從 Venus 借出 2717107 TUSD

在 PancakeSwap 上,用 TUSD 兌換 BNB,擡高 BNB 價格

使用 50 個不同的錢包地址將 38250 TUSD 存入 HUNNY TUSD Vault 合約

贖回 2842.16 TUSD,並鑄造 12020.40 HUNNY 代幣

以7.78 WBNB 的價格賣出 HUNNY 代幣

50個錢包重復26次以上步驟

細節

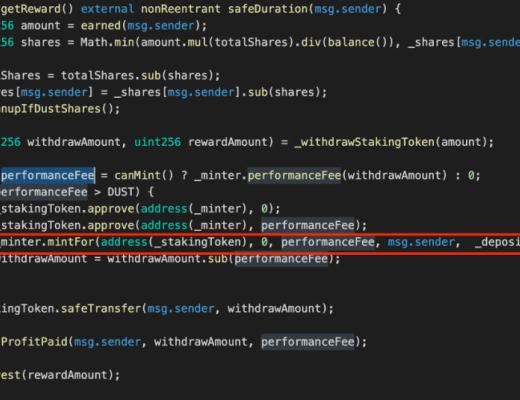

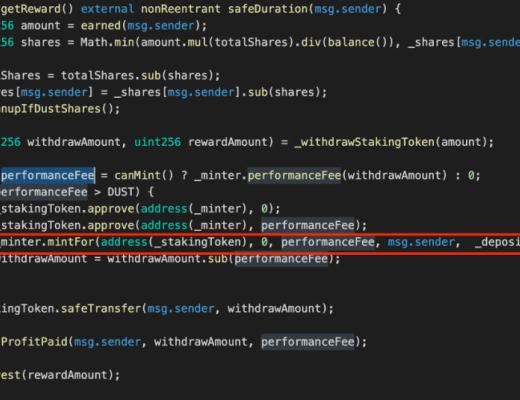

VaultStrategyAlpacaRabbit 合約池的_harvest()函數中,資產的兌換路由為 ALPACA => WBNB => TUSD,而 WBNB/TUSD 池中流動性較低,易被操縱。

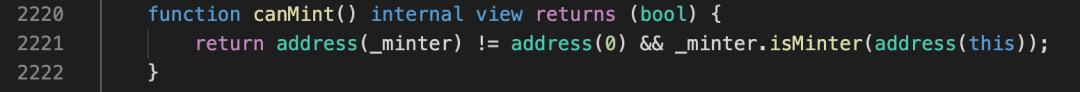

在巨額兌換後,擡高了 WBNB 對 TUSD 的價格,攻擊者調用 harvest() 函數後,Vault 合約的 TUSD 利潤劇增,隨後調用 getReward() 函數,通過30%的 performanceFee 手續費鑄造 HUNNY 代幣,只要鑄造出的 HUNNY 代幣價值超過 30% 的 performanceFee 手續費,就有利可圖。

目前,PancakeHunny 官方已採取緊急措施,暫停了 TUSD Vault 合約的鑄幣。

總結

SUMMARIZE

此次 PancakeHunny 遭遇的閃電貸攻擊的本質原因在於底層資產兌換過程的價格易被操控,未做全面考慮和防護,從而使得攻擊者通過巨額資金操縱某一交易對價格進行攻擊套利。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

實驗室官網:www.knownseclab.com

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

Arthur Hayes 新文聚焦 | 全球貨幣政策的真相,比特幣接下來何去何從?

作為一名宏觀經濟預測者,我試圖基於公开數據和當前事件,作出能夠指導投資組合資產配置的預測。我喜歡“...

Ouroboros DeFi:為什么 Usual Money 被低估了?

前言:Ouroboros DeFi 方法論在Ouroboros DeFi收益基金,我們的投資策略始...

WEEX 唯客交易所贊助臺北區塊鏈周 支持更多全球用戶Onboard Web3

第三屆臺北區塊鏈周(Taipei Blockchain Week, TBW)於 12 月 12-1...