Meter.io 攻擊事件分析

前言

北京時間2022年2月5日晚,Meter.io 跨鏈協議遭到攻擊,損失約 430 萬美元。知道創宇區塊鏈安全實驗室 第一時間跟蹤本次事件並分析。

分析

基礎信息

tx(Moonriver):0x5a87c24d0665c8f67958099d1ad22e39a03aa08d47d00b7276b8d42294ee0591

攻擊者:0x8d3d13cac607B7297Ff61A5E1E71072758AF4D01

Bridge:0xFd55eBc7bBde603A048648C6eAb8775c997C1001

ERC20Handler(depositHandler):0x5945241BBB68B4454bB67Bd2B069e74C09AC3D51

漏洞原理

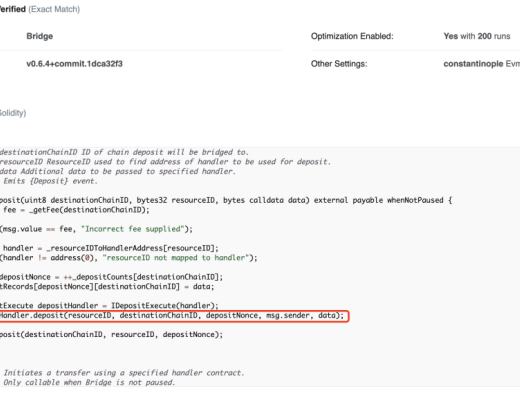

漏洞關鍵在於跨鏈橋合約的deposit函數中,deposit函數會根據resourceID取相應的depositHandler,並調用deposit函數進行實際的質押邏輯。

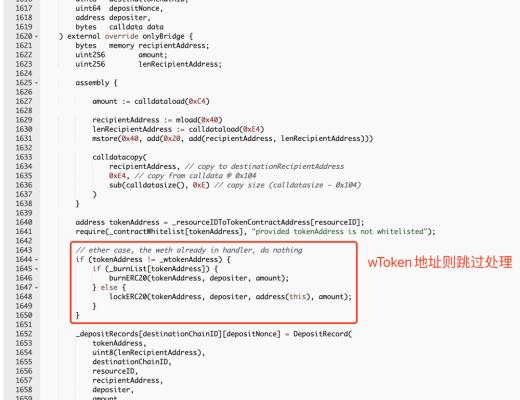

而在depositHandler的deposit函數中,存在邏輯缺陷,當tokenAddress不為_wtokenAddress地址時進行 ERC20 代幣的銷毀或鎖定,若為_wtokenAddress則直接跳過該部分處理。

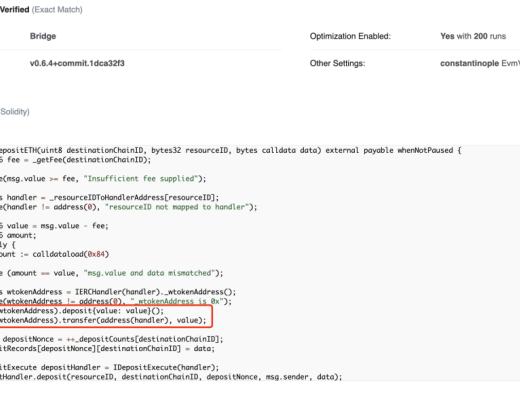

該存在缺陷的邏輯判斷可能基於在跨鏈橋合約中的depositETH函數會將鏈平臺幣轉為wToken後轉至depositHandler地址,所以在depositHandler執行deposit邏輯時,已處理過代幣轉移,故跳過代幣處理邏輯。

但跨鏈橋合約的deposit函數中並沒有處理代幣轉移及校驗,在轉由deposiHandler執行deposit時,若data數據構造成滿足tokenAddress == _wtokenAddress即可繞過處理,實現空手套白狼。

總結

本次攻擊事件核心原因在於 Meter.io 跨鏈橋 depositHandler質押處理器中,存在邏輯判斷缺陷,滿足了跨鏈橋合約depositETH的邏輯場景,但忽視了deposit邏輯場景存在繞過缺陷。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

牛市結束了?10x Research:比特幣恐再盤整8個月,市場缺抄底買盤

比 特幣在 11 日跌破 7.7 萬美元後反彈,近幾日持續在 8 萬美元上方震盪,儘管在 14 日...

TON基金會確認Durov已重獲自由!TON生態代幣齊飆20%,重罪指控解決了?

T elegram 創辦人 Pavel Durov 遭控涉及洗錢、與有組織犯罪等相關罪名, 於 2...

萬字解析傳統支付系統的運作邏輯,Cryptorails如何成為支付的“超導體”?

作者: Dmitriy Berenzon 編譯:Felix, PANews 中本聰 2009 年發...

RedStone如何依靠RED代幣與EigenLayer質押突破Chainlink的壟斷?

重點摘要 模塊化架構,成本更低:RedStone 將數據採集和鏈上交付分離,大量數據存儲在 Arw...

下周必關注|美聯儲公布利率決議;SEC加密工作組首場圓桌會議召开(3.17-3.23)

下周重點預告 3 月 17 日 芝商所擬於 3 月 17 日推出 Solana (SOL) 期貨...

評論