放任套利機器人攻擊 Transit Swap,技術中立能否免責?

2022年10月2日凌晨,鏈上閃兌協議Transit Swap遭到黑客攻擊,大量用戶總價值超過2500萬美元的加密貨幣被多個黑客地址非法盜取,引起加密社區廣泛恐慌。幣追Bitrace團隊第一時間介入並協同官方調查。經查,被盜原因系Transit Swap的核心代碼漏洞被黑客利用獲取用戶地址資產無限授權,進而導致用戶資產被批量歸集轉移。

此次安全事故除受害者規模與受損資金規模龐大外,部分直接參與攻擊的地址也十分特別,據慢霧安全團隊首次披露,非法獲利者中竟存在多個搶跑套利者與攻擊攻擊模仿者。而如何給這類特殊攻擊行為定性,顯然也值得嚴肅的討論。

一、什么是搶跑機器人?

Frontrunning(搶跑)是在一個已知的未來事務發生之前,在執行隊列中第一個獲取事務的行為。

在區塊鏈上,搶跑可以理解為通過提高交易費,來讓節點優先打包自己提交的交易的行為,以爭取某個唯一利潤機會。例如某人發現DEX資金池中某個代幣存在明顯的套利空間,當他將套利交易提交到區塊鏈網絡,便有可能被套利者監聽,後者能夠採用更高的手續費提交同筆交易,進而實現搶先。結果則是套利者取走利潤,最初提交交易的人失敗,且白白浪費手續費。

當前,鏈上套利者們已經在區塊鏈網絡中建立起許多智能合約(套利機器人),用以識別有利可圖的交易並自動執行搶跑。

北京盈科(武漢)律師事務所曹世勇律師認為:利用區塊鏈網絡的公开透明特性,自動執行搶跑交易的智能合約,在某種程度上,可以說是一種純粹的中立技術,在很多技術开發方或者提供方看來,是不可能觸犯刑法的。但是,技術無罪論的觀點其實只是技術方的一廂情愿而已,一旦技術不加分別地开啓作惡,那部署技術的技術方也會存在極大的刑事法律風險。

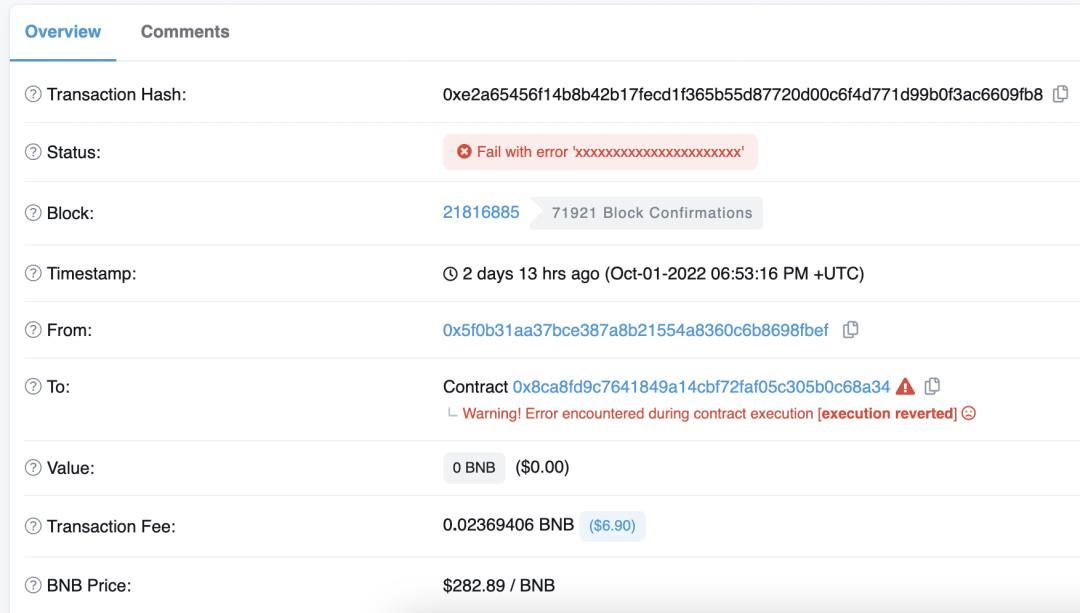

黑客因被搶跑而失敗的盜幣交易

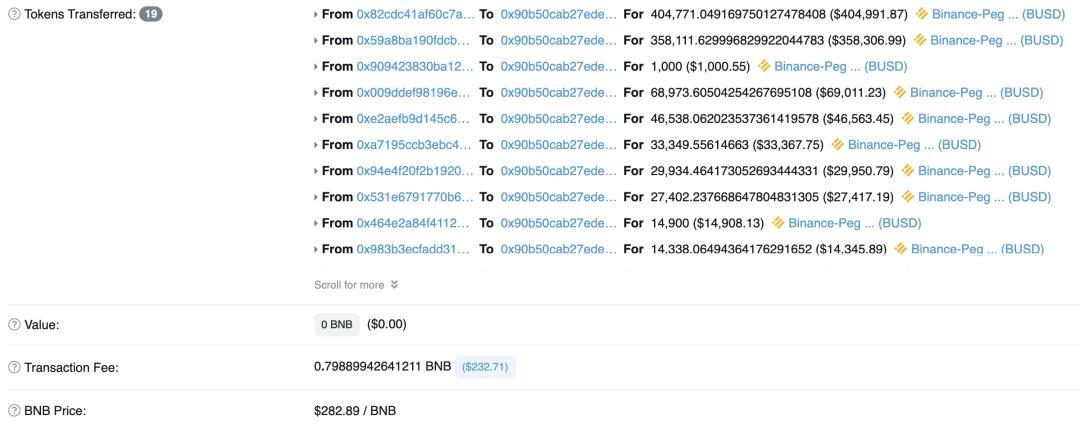

本次事件中,由最主要攻擊者發起,意圖非法獲取他人加密資產的某筆交易,被套利程序自動識別並搶先執行,導致大量無辜用戶總價值超過一百萬美元的 $BUSD 被轉入至部署套利程序的套利者的錢包地址。

套利者主觀上對套利程序會造成鏈上他人的加密資產損失存在間接故意,客觀上又放任了機器人的搶先執行行為,最終導致他人資產祕密轉移至自己的地址,其非法性是顯而易見的,甚至會觸犯我國刑法。

三、盜幣侵犯了哪些法益?

曹世勇律師認為:加密貨幣本質是一種計算機數據,同時也具備一定的財產屬性。非法獲取他人加密貨幣侵犯了計算機信息系統安全管理秩序和財產法益,既涉嫌構成非法獲取計算機信息系統數據罪,同時,也涉嫌構成盜竊罪。

套利者搶跑造成的損害

而在本次Transit Swap被攻擊事件中:

1)被盜加密貨幣的計算機數據屬性與財產屬性無可辯駁;

2)套利者/黑客/模仿攻擊者侵入他人計算機信息系統,並修改系統中儲存的數據;

3)套利者/黑客/模仿攻擊者大量多次盜取不特定對象加密貨幣,情節嚴重。

顯然已基本滿足非法獲取計算機信息系統數據罪與盜竊罪的構成要件,黑客、模仿攻擊者與套利者在直接或間接的主觀故意支配下,非法獲取他人加密資產,事後還拒不歸還的,將很有可能受到我國刑法規制和處罰。

最後

Transit Swap官方在最新的公告中表示,希望所有參與該事件的黑客、攻擊模仿者、搶跑套利者,根據漏洞賞金及退款獎勵(相關金額的 5%)進行友好協商,在10月8日前退回用戶資產的地址也將不被視為攻擊者,並免遭法律規制。

截至目前,盜取最大資金的黑客已歸還超 1890 萬美元的被盜資金,佔其盜取金額 80% 以上,佔總被盜金額約 65%。幣追Bitrace團隊也呼籲所有善意取得者及時通過郵件[email protected]或鏈上地址與Transit Swap取得聯系,共同維護區塊鏈安全與信任。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

區塊鏈愛好者

文章數量

34524粉絲數

0