孫宇晨旗下Poloniex被盜上億美元、Raft項目被盜340萬美元 上周黑客為何如此猖獗?

上周,發生了兩起較大的安全事件。

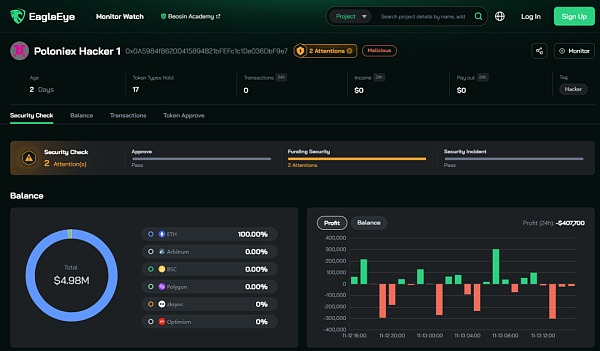

首先是北京時間11月10日19:00左右,Beosin旗下EagleEye監測到孫宇晨旗下Poloniex 相關地址持續轉出大額資產,疑似被盜。

相關地址:https://eagleeye.space/address/0x0A5984f86200415894821bFEFc1c1De036DbF9e7

緊接着,孫宇晨以及 Poloniex 在社交平臺發布公告證實了被盜事件。 根據Beosin安全團隊使用Beosin Trace追蹤統計,Poloniex 被盜資產累計約 1.14 億美元。

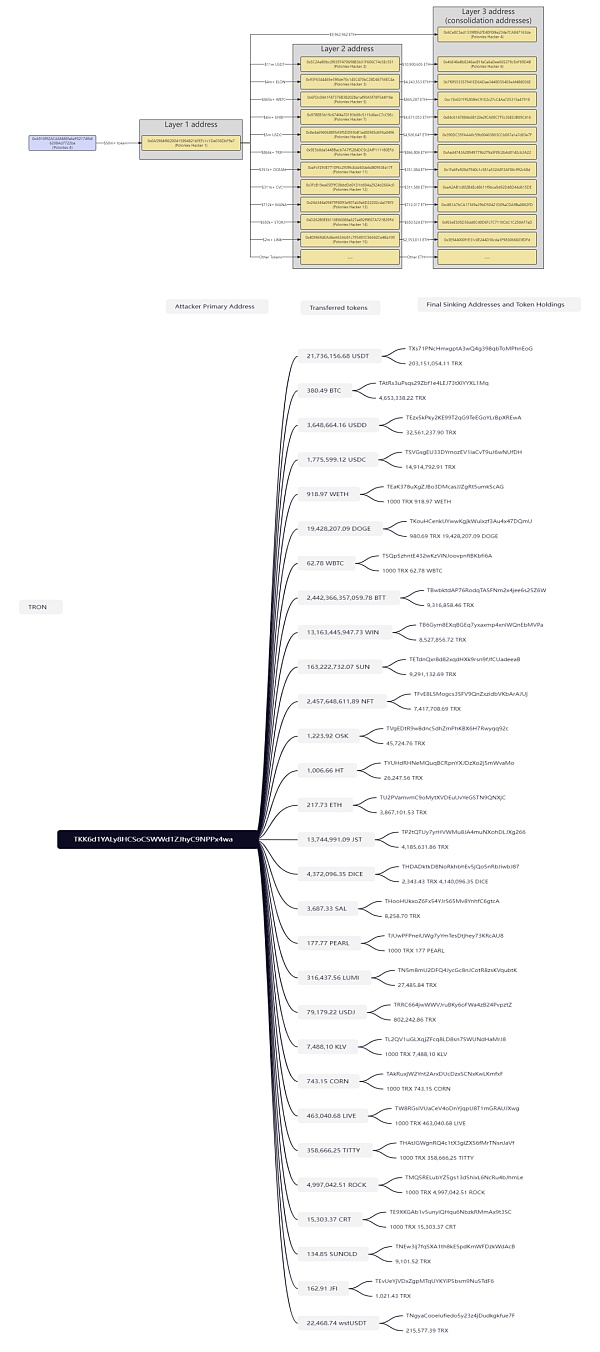

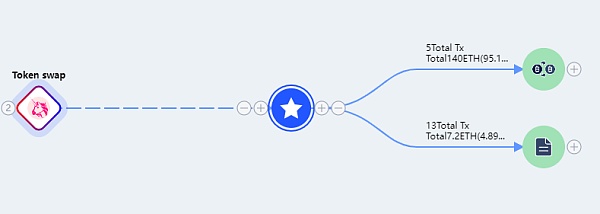

Poloniex黑客將盜取代幣分散到各個地址進行兌換,並沉澱到不同地址。11月10日20:30左右,攻擊在以太坊鏈上已將盜取代幣兌換為超3000萬美元的ETH並存放在各個地址,在TRON鏈上的盜取資金也已轉移為超過2000萬美元的TRX並存放於各個地址,同時還在持續兌換轉移。資金轉移明細如下圖所示。

Beosin Trace追蹤資金統計

在攻擊發生後,孫宇晨也發文,勸告黑客盡快「退款」,並愿意拿出 5% 資產作為白帽獎勵, 黑客也並未作出任何回應。

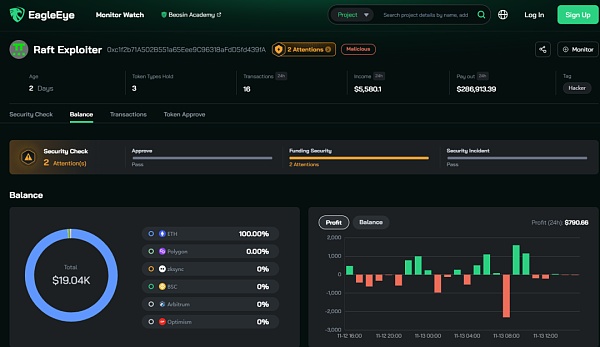

無獨有偶,第二天2023年11月11日,Beosin旗下EagleEye平臺監測到, 以太坊鏈上的Raft項目的IRPM合約遭受黑客攻擊,項目方損失約3,407,751美元。本次攻擊較為復雜,Beosin安全團隊將詳細分析結果分享如下。

相關地址:

https://eagleeye.space/address/0xc1f2b71A502B551a65Eee9C96318aFdD5fd439fA

Raft項目安全事件相關信息

●攻擊交易

0xfeedbf51b4e2338e38171f6e19501327294ab1907ab44cfd2d7e7336c975ace7

●攻擊者地址

0xc1f2b71A502B551a65Eee9C96318aFdD5fd439fA

●攻擊合約

0x0A3340129816a86b62b7eafD61427f743c315ef8

0xfdc0feaa3f0830aa2756d943c6d7d39f1d587110

●被攻擊合約

0x9ab6b21cdf116f611110b048987e58894786c244

Raft項目安全事件 漏洞分析

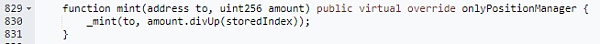

主要是攻擊者 利用了閃電貸進行質押率操控,並且鑄幣計算方式採用向上取整導致,攻擊者利用被操縱的質押率放大了向上取整的影響,導致少量的質押可以借出大量的資產。

攻擊流程

攻擊准備階段:

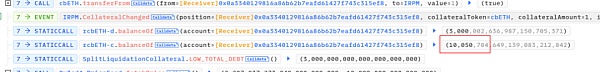

1. 攻擊者通過攻擊合約,在AAVE中使用閃電貸借入了6001個cbETH,以用於捐贈進行利率操控。

接着攻擊者清算了自己的在IRPM上借貸。

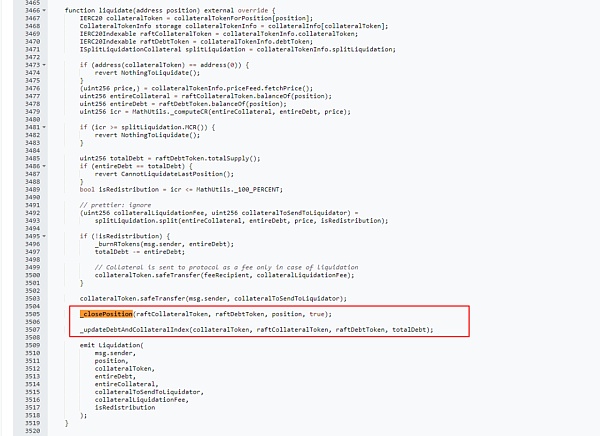

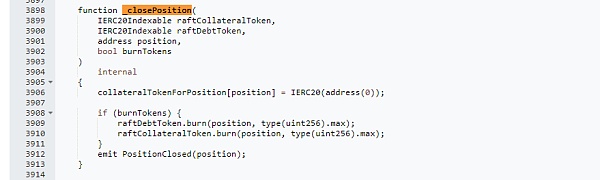

清算分兩個階段,在_closePosition中攻擊者burn了合約中一半數量的rcbETH-d(rcbETH-d是raft項目的債務量代幣,rcbETH-c是質押資產代幣)。

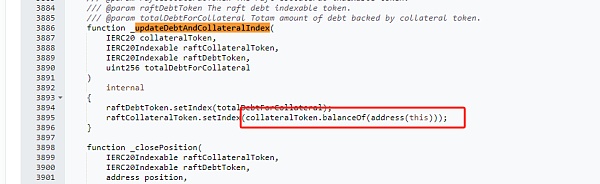

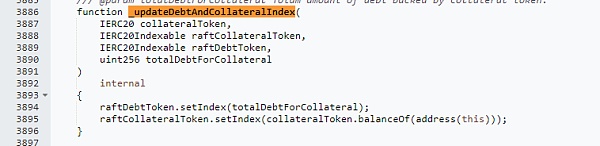

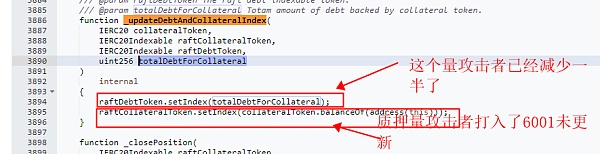

在_closePosition函數結束之後,第二階段會調用_updateDebtAndCollateralIndex更新新的借貸利率。

這裏面的總債務量攻擊者通過前面的清算已經減少了一半。

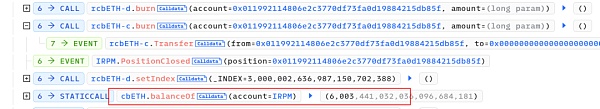

由於.raftCollateralToken.setIndex這個質押資產的利率更新中使用了balanceof(address.This)作為參數傳入,導致了攻擊者通過閃電貸借入的6001個cbETH可以直接轉入合約中進行控制。可以看到這6003個cbETH的總量有6001個都是未更新的。

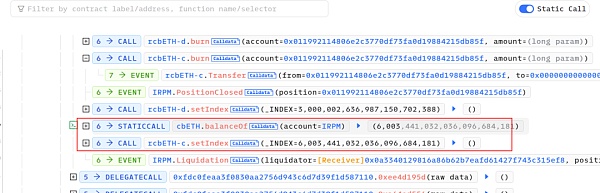

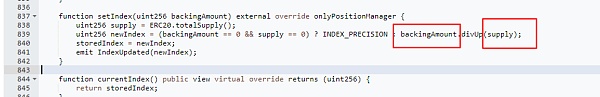

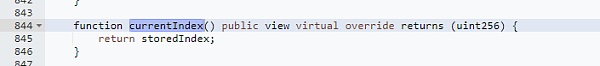

而在代幣cbETH的setIndex函數中雖然有權限控制,新的利率是由攻擊者操控的backingAmount除代幣總量進行計算,攻擊者通過被攻擊合約(IRPM)的權限,並傳入異常的參數,導致這個storedIndex擴大到67*10^36(擴大67*10^18)。

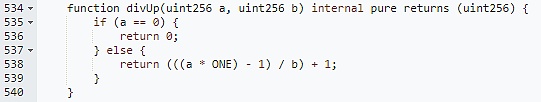

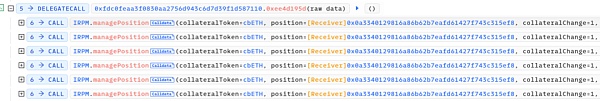

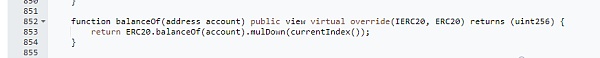

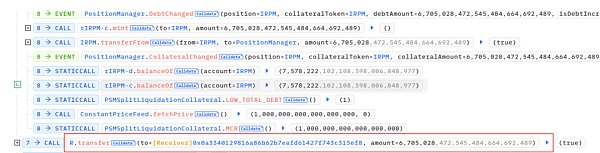

2.在抵押率被操控之後攻擊者通過另一個攻擊合約0xfdc0feaam進行多筆cbETH鑄造rcbETH-c。這裏的鑄幣函數是採用的向上取整的方式,由於上面storedIndex擴大了67*10^18,會導致鑄幣數量縮小67*10^18倍,但由於鑄幣函數是採用的向上取整的方式,使得本該按1:1/(67*10^18)比例鑄幣變成了1:1來鑄幣,相當於抵押品價值擴大了67*10^18倍。

3.在多次mint結束後,攻擊者有了10,050個rcbETH-c,开始了借貸。(這多筆mint債務量rcbETH-d為3000始終沒變)。

4.攻擊在增加大量rcbETH-c 後,先把閃電貸需要還的錢借出來

之後再以R token形式的借出收益共6705028個。

之後將3,300,000個Rtoken進行兌換,最終共換出1575個ETH, 但是在換出的時候將eth換到0地址上了。

剩下的3322460 Rtoken,账戶中留下了1442460個,剩下的1,900,000個轉入了攻擊合約向攻擊者兌換了個127ETH。

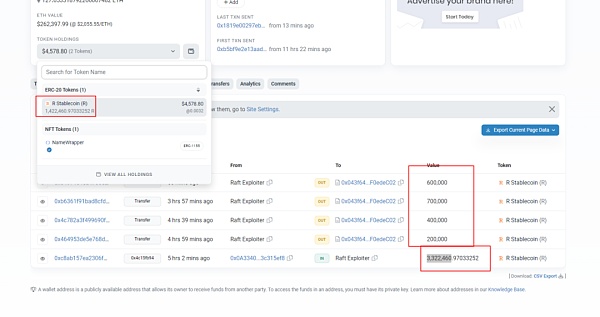

Raft項目安全事件資金追蹤

截止發文時,Raft項目的IRPM合約被盜資金共3,407,751美元,其中價值3,140,000的ETH被攻擊者誤轉入0地址,剩下的獲利由攻擊合約分批賣出267,751美元。

總結

對於Poloniex安全事件,Beosin提醒錢包或者項目方應保管好私鑰。針對Raft項目項目IRPM合約安全事件,Beosin安全團隊建議:1. 質押率等關鍵函數計算通過預言機報價進行。2.涉及系數計算,要先乘後除,並且盡量避免使用向上取整的方式。同時我們建議項目上线前,尋求專業的安全審計公司進行全面的安全審計。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

美國副總統也在用Signal「群聊」打仗,隱私之王Signal的加密往事

世界是一個巨大的草臺班子,有了新的論據(笑料)。 我們都習慣了在各種社交軟件上「拉群」討論工作、生...

24H熱門幣種與要聞 | Lens Chain即將上线;GameStop將比特幣納入其儲備資產(3月26日)

1、CEX 熱門幣種 CEX 成交額 Top 10 及 24 小時漲跌幅: BTC: + 0.58...

Beosin

文章數量

65粉絲數

0

評論