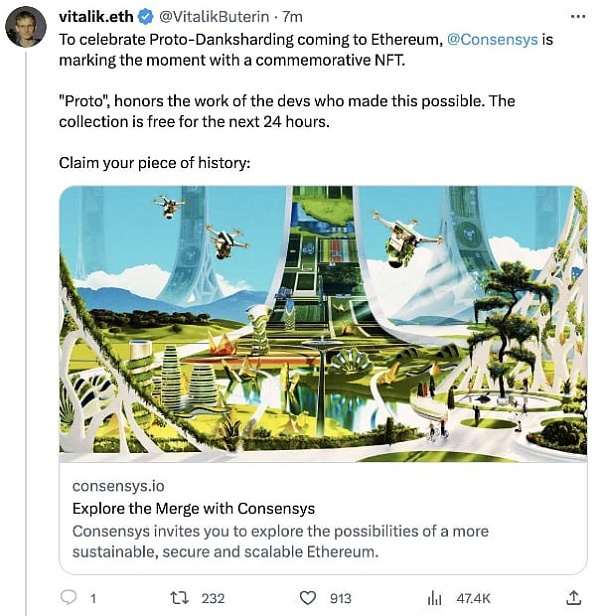

Vitalik账戶“被黑”後發布釣魚信息 除了釣魚攻擊 還有哪些資金騙取方式值得用戶警惕

9月10日,

以太坊聯合創始人Vitalik Buterin X平臺(原推特)账戶被黑客攻擊,並且發布了一條釣魚鏈接,

內容為一條關於Danksharding的紀念NFT免費領取鏈接。盡管這條推文還快被刪除,但黑客還是盜走約70萬美元資金。

此前7月,Uniswap 創始人 Hayden Adams 的X平臺(原推特)账戶同樣被黑並發布了包含釣魚鏈接的推文, 可見近期區塊鏈生態中大量安全事件諸如釣魚攻擊依然頻發。

此前,Beosin已經對釣魚攻擊進行過詳細的解讀,大家可詳細閱讀:

UNIBOT爆火,如何防範Telegram 機器人相關的釣魚和詐騙?

籤名就被盜?用過Uniswap的請警惕!揭祕Permit2籤名釣魚

除了釣魚攻擊,還有哪些資金騙取方式值得用戶警惕? 近期,Beosin團隊發現跑路以及價格操控事件同樣對用戶的資金造成很大的損失。

隨着區塊鏈技術越來越成熟,代碼層面的問題出現也越來越少,從而更傾向於騙局以及業務邏輯上出現的問題。本文我們盤點一下近期常見的資金安全問題,幫用戶從根本上避免一些資金受騙。

最近發生的跑路詐騙等事件,操控者主要是通過合約後門、貔貅盤等方式進行資金騙取,而這類方式其實用戶是可以避免的,主要是要了解合約運行方式以及代碼原理,我們拿近期的項目來進行說明,並總結這類騙局的特點。

一、項目後門注意事項

1、特權地址修改余額

一般涉及騙局的項目都會有一個特權地址,該地址可以隨意mint、burn或設置他人余額。這種項目存在跑路的風險,當用戶使用了大量資金購买了項目代幣後,項目方直接通過特權函數將價值幣全部兌換出來,導致項目代幣價值歸零。

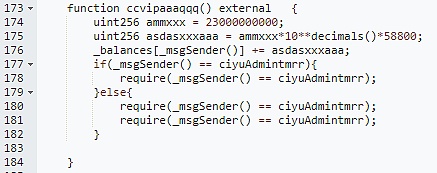

以CUZK 項目代碼為例:

CUZK代幣合約中存在後門,特權地址可以直接給自己账戶設置超過總供應量的代幣,如下代碼:

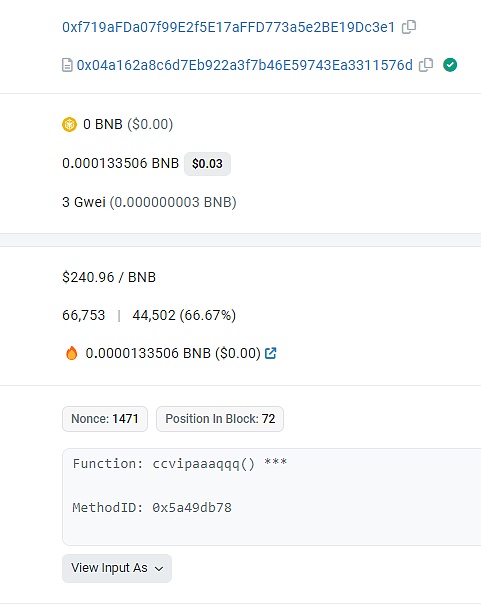

ccvipaaaqqq()函數會給調用者添加巨量的CUZK代幣,並且最後判斷調用者是否為ciyuAdmintmrr,該地址是合約初始化時創建者設置的地址(0xf719)。

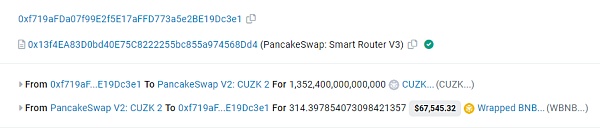

項目方通過調用ccvipaaaqqq()函數,為自己(0xf719)添加了巨量的代幣。

隨後,特權地址使用設置的代幣將pair中WBNB全部兌換出來,導致CUZK幣價歸零。

2、隱藏式後門,間接添加余額

還有一些項目並沒有直接操縱地址代幣余額的功能,但是特權地址可以間接獲取大量代幣,從而將價值幣全部兌換出來,導致代幣價格歸零。

以BNB鏈上Flashmall項目為例:

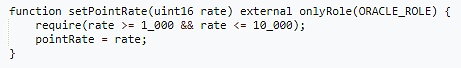

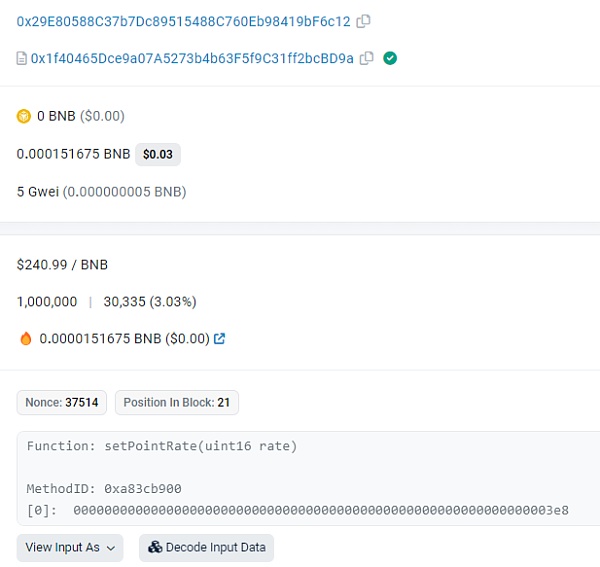

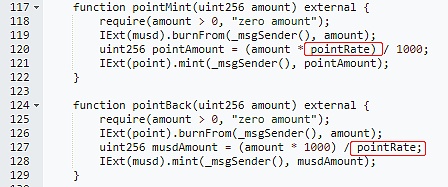

FlashMall合約擁有一個setPointRate函數,用於設置兌換率,該函數僅有特權地址能調用。

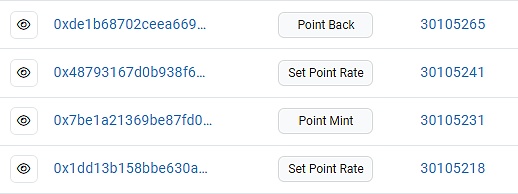

本次跑路事件主要分為以下步驟:

設置兌換率->兌換->設置兌換率->兌換

以下為詳細步驟:

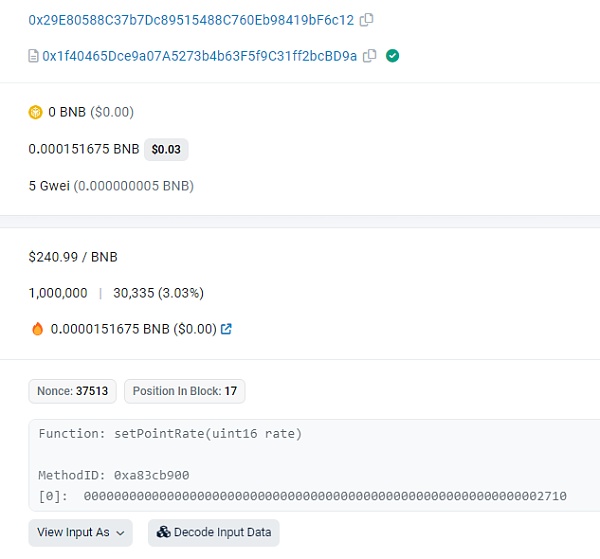

1.特權地址設置率為10000。

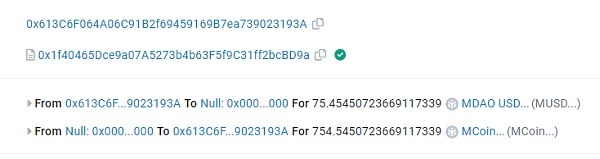

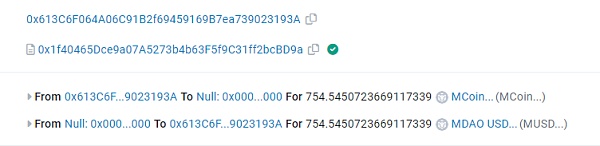

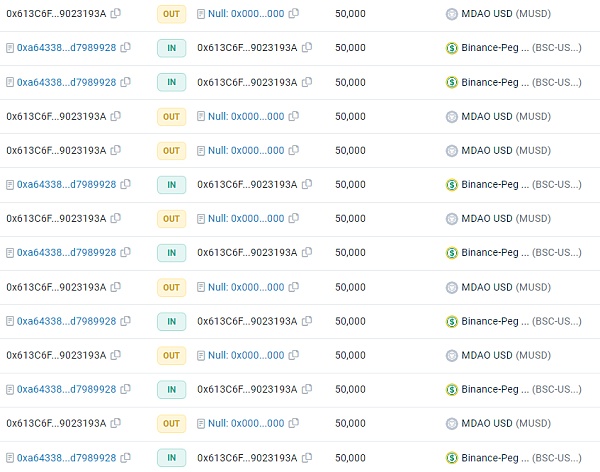

2.0x613C地址能將MUSD兌換為10倍的MCoin。

3.特權地址設置率為1000。

4.0x613C地址能將MCoin兌換為相同數量的MUSD。

5.通過多次轉換,0x613C擁有了大量的MUSD,最後將USDT全部兌換出來。

以下為MCoin與MUSD的兌換代碼,數量由pointRate決定。

總結:合約是否擁有後門,主要看有無特權函數能對任意地址代幣進行操控,或者是否有特權地址代幣增發的邏輯函數。此外,如果是項目方擁有絕大部分流動性憑證,那么也可能出現跑路。用戶可以通過查看合約是否放棄特權地址,或者特權地址是否為一個正常業務的合約地址來判斷其風險程度,同時,查看流動性憑證是EOA账戶擁有還是正常業務合約擁有。

二、貔貅盤項目騙局

這類項目特徵主要體現在能購买項目代幣,但是當用戶想要賣出時,交易將報錯,這類騙局合約代碼的主要體現是,第一次代幣轉账時,將會設置一些合約狀態,而之後便不能再進行轉账,導致用戶买入代幣,將合約狀態設置,之後便不能賣出。

以假冒EDU代幣項目為例:

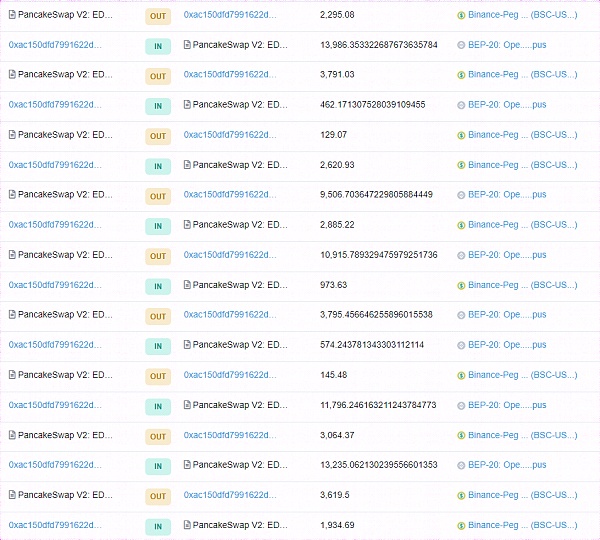

該項目合約地址0x4749,為EDU同名項目。代幣owner(0xac15)在EDU pair 0xE3f2地址中买賣代幣,並且將持有代幣發送給幣安錢包和交易所,造成有很多人參與的假象(下圖所示)。

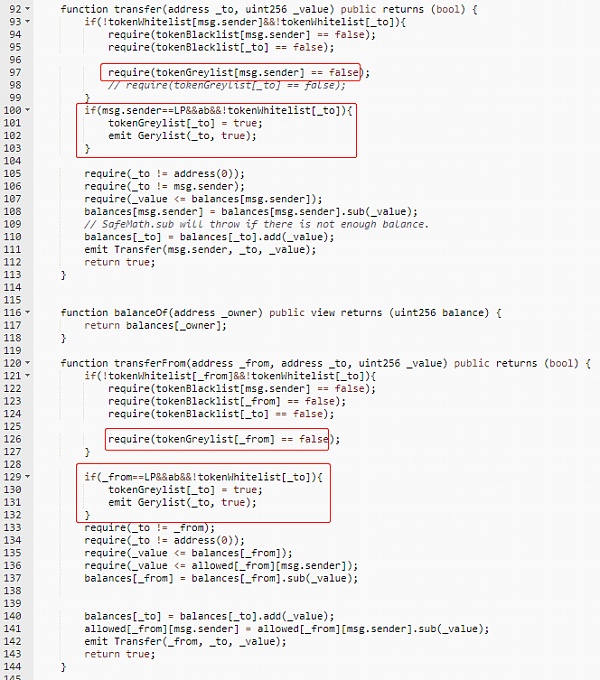

如下代碼,在進行第一次transfer(买幣)後,tokenGreylist[to](to為用戶地址)將設置為true,但是由於代碼中白名單地址狀態未公开,轉幣函數無法二次調用,开關狀態與白名單地址由owner控制,對於用戶來說參與該項目默認狀態下無法賣出代幣。

總結:貔貅盤項目特點就是能买入不能賣出,通過查看transfer以及transferfrom實際邏輯,看有無相互限制的條件。有技術條件的可以本地模擬執行一下相關函數。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

Beosin

文章數量

65粉絲數

0