Multichain黑客盜幣案分析:撲朔迷離的一次盜幣案件?涉及資金約1.26億美元

據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示, 7月6日,跨鏈橋項目Multichain被攻擊,涉及資金約1.26億美元。

據了解,Multichain前身是Anyswap,公开資料顯示,Anyswap創立於2020年7月,最初定位於跨鏈DEX。但基於項目的發展,Anyswap已經逐漸將業務聚焦於資產跨鏈,弱化了DEX 的交易功能。

這不是Multichain第一次被攻擊,此前這個跨鏈項目曾被黑客覬覦過幾次,不過本次攻擊事件卻撲朔迷離, 根據鏈上交易詳情和交易日志分析,此次盜幣並非來源於合約漏洞,而是充滿着層層蹊蹺。

一、事件基本情況

在UTC時間2023年7月6日14:21开始,“黑客”开始攻擊Multichain橋,在3個半小時內從容將Multichain: Fantom Bridge(EOA)和Multichain: Moonriver Bridge(EOA)約1.26億美元資產轉至下面6個地址進行了沉澱:

0x418ed2554c010a0C63024D1Da3A93B4dc26E5bB7

0x622e5F32E9Ed5318D3A05eE2932fd3E118347bA0

0x027f1571aca57354223276722dc7b572a5b05cd8

0x9d5765aE1c95c21d4Cc3b1d5BbA71bad3b012b68

0xefeef8e968a0db92781ac7b3b7c821909ef10c88

0x48BeAD89e696Ee93B04913cB0006f35adB844537

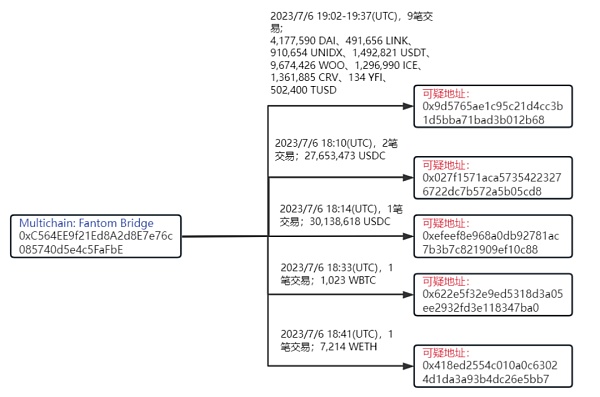

Beosin KYT/AML 追蹤發現 被盜資金流向及時間關系如下圖:

根據鏈上記錄可以看到最初的可疑交易0xde3eed5656263b85d43a89f1d2f6af8fde0d93e49f4642053164d773507323f8,從交易後進行了大量的資產轉移,其中包括從 Multichain 的 Fantom 橋轉移 4,177,590 DAI、491,656 LINK、910,654 UNIDX、1,492,821 USDT、9,674,426 WOO、1,296,990 ICE、1,361,885 CRV、134 YFI、502,400 TUSD 到可疑地址 0x9d57***2b68;轉移 27,653,473 USDC 到可疑地址 0x027f***5cd8;轉移 30,138,618 USDC 到可疑地址 0xefee***0c88;轉移 1,023 WBTC 到可疑地址 0x622e***7ba0;轉移 7,214 WETH到可疑地址 0x418e***5bb7。

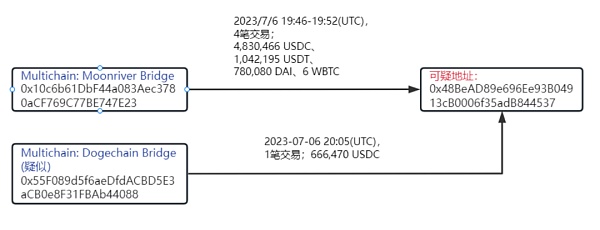

以及從 Multichain 的 Moonriver 橋轉移4,830,466 USDC、1,042,195 USDT、780,080 DAI、6 WBTC 到可疑地址0x48Be***4537。另外從疑似 Multichain 的 Dogechain 橋地址0x55F0***4088轉移了 666,470 USDC 到可疑地址0x48Be***4537。

二、本次安全事件一些可疑的部分

根據鏈上交易詳情和交易日志分析,此次盜幣並非來源於合約漏洞,被盜地址為账戶地址,被盜行為也只是最基本的鏈上轉账。

被盜的多筆交易中, 也未發現有什么共同特徵,唯一的相同點就是都轉入了空白地址(轉账之前無交易無手續費),每筆交易之間間隔也是在幾分鐘到十幾分鐘不等,往同一個地址進行轉账的間隔最短也有一分鐘,可以大致排除‘黑客’是通過腳本或程序漏洞批量盜幣。

往不同的地址進行轉账的時候時間間隔也較長,懷疑可能黑客是在盜幣的時候臨時創建的,並對私鑰等信息進行了備份。嫌疑地址總共有6個,被盜的幣種有13種, 不排除整個事件多個人做的。

三、對黑客進行盜幣手法的猜測

針對以上的各種行為,我們猜測黑客通過以下幾種方法進行了盜幣

1.對Multichain的後臺進行了滲透,獲取了整個項目的權限,通過後臺對自己的新建账戶進行轉账。

2.通過黑客攻擊項目方的設備,獲取了該地址的私鑰,直接通過私鑰進行轉账。

3.Multichain內部操作,通過黑客攻擊的借口進行資金轉移和獲利。在被黑客攻擊後,Multichain未對該地址的剩余資產馬上進行轉移,且過了十幾個小時才宣布停止服務,項目方響應速度太慢。黑客轉账的行為也很隨意,不僅有大額轉账,也有2USDT的小額轉账,且整個時間跨度較大,黑客掌握私鑰的可能性極大。

四、跨鏈協議面對的安全問題有哪些?

基本本次事件,大家再次對跨鏈橋的安全問題進行了擔憂,畢竟就在前幾日,跨鏈橋項目Poly Network就被黑客攻擊,黑客利用僞造的憑證向多條鏈的跨鏈橋合約進行取款操作。

根據Beosin安全團隊的研究,發現跨鏈橋面對的安全挑战還有以下這些。

跨鏈消息驗證不完整。

跨鏈協議在檢查跨鏈數據時,應包含合約地址、用戶地址、數量、鏈ID等等。 比如pNetwork安全事件由於未驗證事件記錄的合約地址,導致攻擊者僞造Redeem事件去提取資金,累計損失約為1300萬美元

驗證者私鑰泄露。

目前大部分跨鏈仍是借助驗證者來執行跨鏈錯誤,如果私鑰丟失,將威脅整個協議的資產。 Ronin側鏈由於其四個 Ronin的四個驗證器和一個第三方驗證器被攻擊者利用社會工程學所控制,隨意提取協議資產,最終損失6億美元。

籤名數據復用。

主要是指提款憑證可以復用,多次提取資金。 Gnosis Omni Bridge安全事件 ,由於硬編碼化了Chain ID,導致黑客可以使用相同的取款憑證,在分叉鏈ETH和ETHW鏈上取出對應的鎖定資金。累計損失約為6600萬美元

因此我們也建議跨鏈項目方應該注重安全風險,注重安全審計。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

24H熱門幣種與要聞 | Michael Saylor發布數字資產框架提案;Azuki疑似即將發幣(12.23)

24 H 熱門幣種 1、CEX 熱門幣種 CEX 成交額 Top 10 及 24 小時漲跌幅: B...

Beosin

文章數量

65粉絲數

0