Arbitrum空投 还能做的更好吗?

Arbitrum在2023年3月23日开启了空投$ARB。作为 Arbitrum One 上的治理代币,拥有$ARB意味着成为 Arbitrum DAO的一员,并且允许用户参与Arbitrum的投票等活动。

从Arbitrum官方公布的本次空投分配规则中【1】,我们看到Offchain labs和Arbitrum Foundation对这次空投规则做了较好的准备,相比于其他项目的空投方案已有不错的改进,尤其在防女巫上创新的使用了基于图的聚类算法。总结来说,本次空投有如下亮点:

1)针对Arbitrum DAO组织,以及在其之上建立的活跃DApps,空投了可观的代币以激励其社区;

2)综合了用户较为全面的链上行为,针对性地从时间、交易笔数、交易金额等维度设计空投评分;

3)定义了不被鼓励的链上行为,通过减分规则设计规避大量机器和女巫行为;

4) 基于社区发现算法Louvain,发现并且剔除了在资金网络中的中大型女巫团伙。

尤其值得称赞的是,Arbitrum的数据科学家们在算法中,剔除了交易所,跨链桥等热点地址,并且在算法产出时规避了小型社区(< 20 EOAs)。这些大大降低算法False Positive的技巧,同样在Trusta Labs的Gitcoin Hackathon工作中也得到过验证【2】。

Trusta Labs作为链上空投的专业解决方案团队和首届Gitcoin Sybil Slayer Hackathon冠军,今年一月发布了全行业首个标准化的女巫评分产品TrustScan,并从去年底就开始关注各大L2的空投机会,基于TrustScan产品对EVM兼容的EOA地址进行了前瞻性女巫分析。

Arbitrum可以做的更好吗?

Arbitrum的空投规则在防女巫和防误杀中,艰难的寻找平衡点。Trusta Labs分析追踪了空投后三天内的用户转账行为,包括领取空投、代币归集、代币获利,发现了一些可疑地址以及Arbitrum空投防女巫方案的优化可能。

如图所示,可疑地址在Airdrop Claim开放前夜(2023年3月23日),第一时间Claim $ARB,并且迅速套现离场。具体行为如下:

第一时间向Arbitrum Foundation: ARB Token Contract0x912ce59144191c1204e64559fe8253a0e49e6548claim $ARB

迅速将几十上百个地址上获得的$ARB 归集到某目标地址;

转移目标地址的$ARB到交易所地址(Binance Hot Wallet)

【猜测】在交易所内交易获利

通过这样的女巫判别金标准,Trusta Labs发现了96,755个领取 $ARB 的女巫,总获利 $ARB 达到惊人的164,153,951个。

TrustScan,让空投更精准

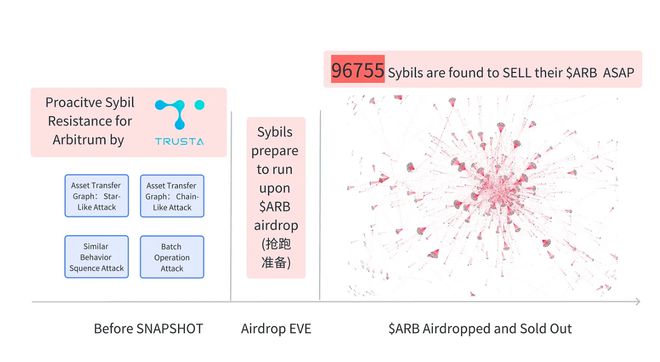

如图所示,TrustScan在空投前,能提供的系统性、前摄性武器包括:

星状网络女巫攻击(资金网络的深度挖掘);

链式网络女巫攻击(资金网络的深度挖掘);

批量操作攻击(单个行为分析);

相似行为序列攻击(行为序列分析)。

在后面的分析中,我们以重点案例形式,讨论上述模型针对空投已获利的96,755个女巫进行防御的有效性。

武器1:链式攻击

TrustScan已基于2021年10月13日的数据,分析了目标地址:0x15e42a3448609f4dd684af8fe94563ac7c3a7502的以太坊主网资金网络

(图1) 该地址已被发现其处于典型的女巫链式攻击团伙中

(https://www.trustalabs.ai/trustscan/reports/0x15e42a3448609f4dd684af8fe94563ac7c3a7502?chainId=1)

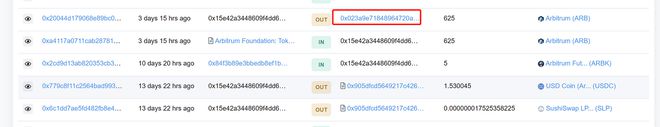

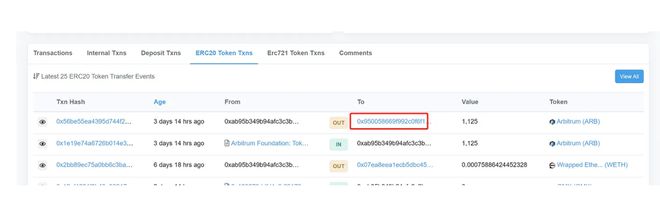

2. (图2) 在Arbitrum本轮空投中,该目标地址将自己claim的$ARB,转到归集地址0x023 —

武器2:星型攻击

TrustScan已经基于2022年07月17号和2022年6月26号的数据,分析了目标地址:0x0d917a622ed9a5773e52ccb1fac82a75a8a6d9d9的以太坊主网资金网络

1.(图1) 该地址已被发现其处于典型的女巫星型攻击团伙中

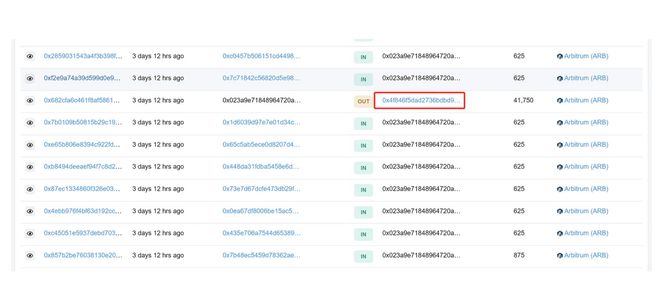

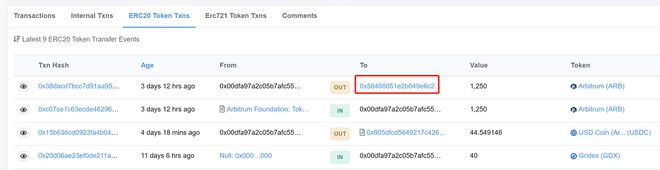

2. (图2) 在Arbitrum本轮空投中,该目标地址将自己Claim的$ARB,以及另外一个地址转入的$ARB转到归集地址0xe1a —

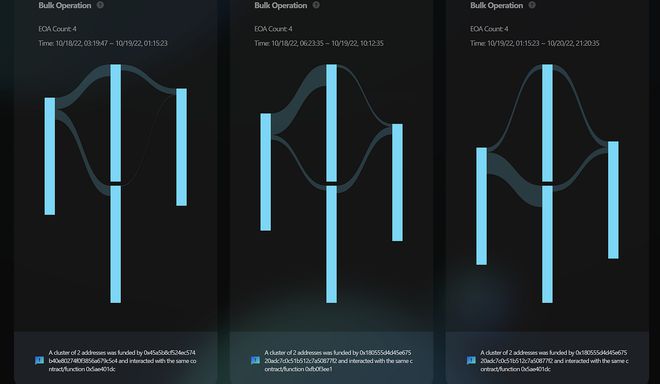

武器3: 批量操作

TrustScan已经基于2022年10月18号和2022年10月19号的数据,分析了目标地址:0xab95b349b94afc3c3ba8511b23001c8cd46d9301的以太坊主网行为

(图1) 该地址已被发现其处于典型的女巫批量操作攻击团伙中

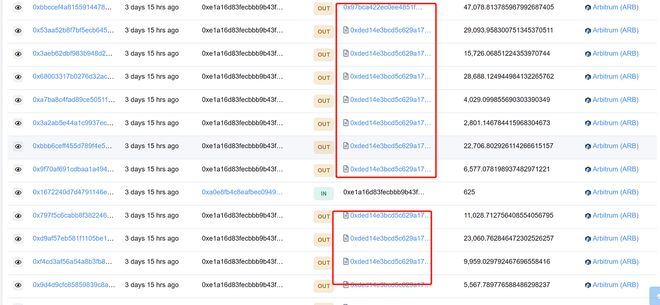

3. (图3) 0x950 — 收到202个空投地址的293,501个$ARB,最后将所有$ARB分多次转移到其他地址。

武器4:相似行为序列

TrustScan已经基于2022年8月17号和2022年8月21号的数据,分析了目标地址:0x00dfa97a2c05b7afc55e40651351a5e40b181352的以太坊主网行为

(图1) 该地址已被发现其处于典型的女巫相似行为序列攻击团伙中

小结

上述基于Post Airdrop分析产出的女巫团伙案例,归集地址均大于200个,单个团伙获利$ARB超出二十万枚。因为其在Arbitrum的行为隐蔽性而躲避了Offchain Labs的算法识别。

针对这96,755个漏过的女巫,TrustScan基于链上数据构建的AI模型可以有效地识别其中24,496个女巫地址,补充识别比例为25.3%。

郑重声明:本文版权归原作者所有,转载文章仅为传播信息之目的,不构成任何投资建议,如有侵权行为,请第一时间联络我们修改或删除,多谢。

XRP 涨至 7.5 美元?分析师告诉 XRP 大军为纯粹的烟火做好准备!

加密货币分析师 EGRAG 表示,XRP 即将迎来关键时刻,价格可能大幅上涨,这取决于能否突破关键...

今晚ETH迎来暴涨时代 op、arb、metis等以太坊二层项目能否跑出百倍币?

北京时间7月23日晚上美股开盘后 ETH 的ETF开始交易。ETH的里程碑啊,新的时代开启。突破前...

Mt Gox 转移 28 亿美元比特币 加密货币下跌 ETH ETF 提前发行

2014 年倒闭的臭名昭著的比特币交易所 Mt Gox 已向债权人转移了大量比特币 (BTC),作...