解析 Bybit 近 15 億美元被盜背後的黑客手法與疑問

北京時間 2025 年 2 月 21 日晚,據鏈上偵探 ZachXBT 披露,Bybit 平臺發生大規模資金流出的情況。此次事件導致超 14.6 億美元被盜,成為近年來損失金額最大的加密貨幣盜竊事件。

事件發生後,慢霧安全團隊立即發布安全提醒,並對被盜資產展开追蹤分析:

根據慢霧安全團隊的分析,被盜資產主要包括:

· 401,347 ETH(價值約 10.68 億美元)

· 8,000 mETH(價值約 2,600 萬美元)

· 90,375.5479 stETH(價值約 2.6 億美元)

· 15,000 cmETH(價值約 4,300 萬美元)

我們使用鏈上追蹤與反洗錢工具 MistTrack 對初始黑客地址

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

進行分析,得到以下信息:

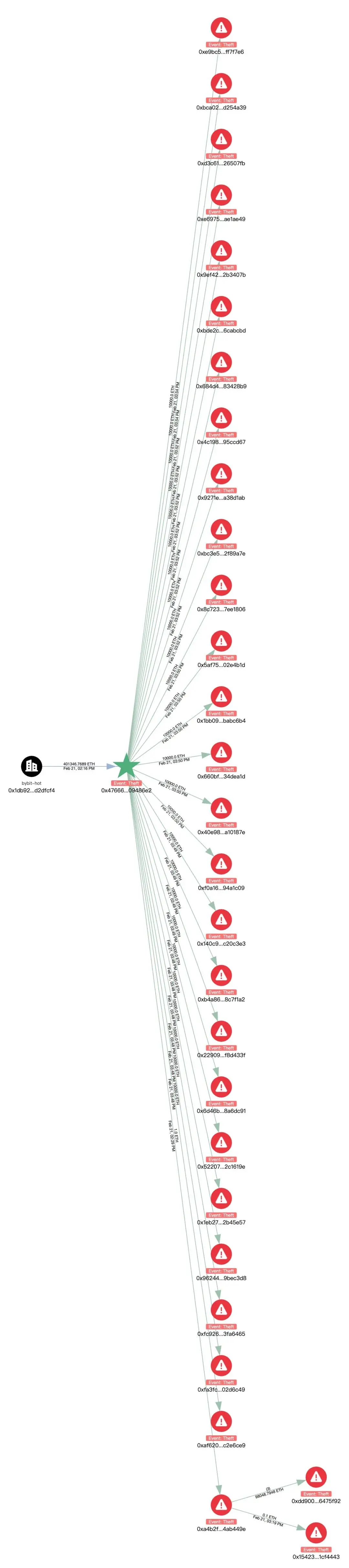

ETH 被分散轉移,初始黑客地址將 400,000 ETH 以每 1,000 ETH 的格式分散到 40 個地址,正在繼續轉移。

其中,205 ETH 通過 Chainflip 換為 BTC 跨鏈到地址:

bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq

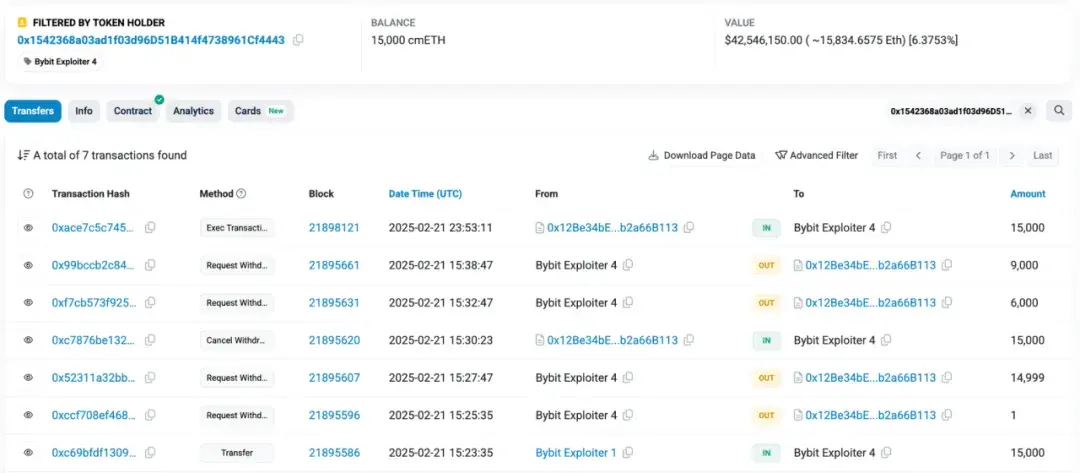

cmETH流向:15,000 cmETH 被轉移至地址:

0x1542368a03ad1f03d96D51B414f4738961Cf4443

值得注意的是,mETH Protocol 在 X 上發文表示,針對 Bybit 安全事件,團隊及時暫停了 cmETH 提款,阻止了未經授權的提現行為,mETH Protocol 成功從黑客地址回收了 15,000 cmETH。

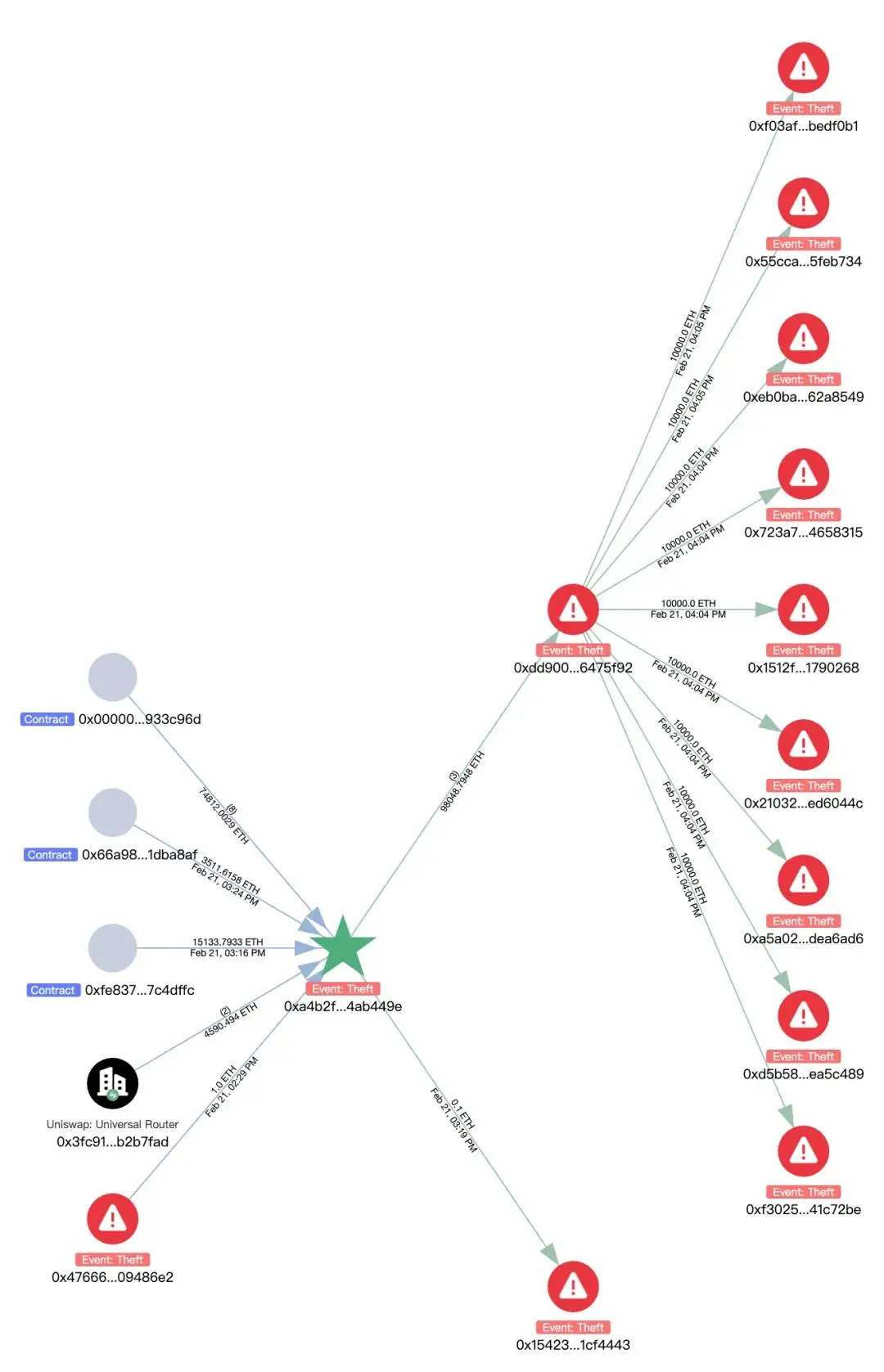

mETH 和 stETH 轉移:8,000 mETH 和 90,375.5479 stETH 被轉移到地址:

0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e

接着通過 Uniswap 和 ParaSwap 兌換為 98,048 ETH 後,又轉移到:

0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92

地址 0xdd9 以每 1,000 ETH 的格式將 ETH 分散至 9 個地址,暫未轉出。

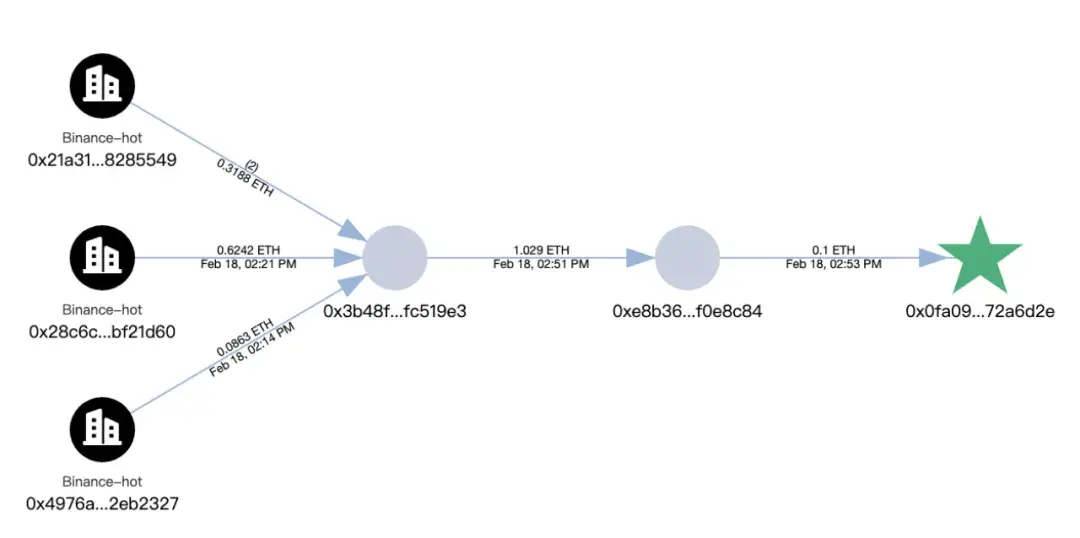

此外,對攻擊手法分析小節推出的黑客發起初始攻擊的地址:

0x0fa09C3A328792253f8dee7116848723b72a6d2e

進行溯源,發現該地址的初始資金來自 Binance。

目前初始黑客地址:

0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2

余額 1,346 ETH,我們將持續監控相關地址。

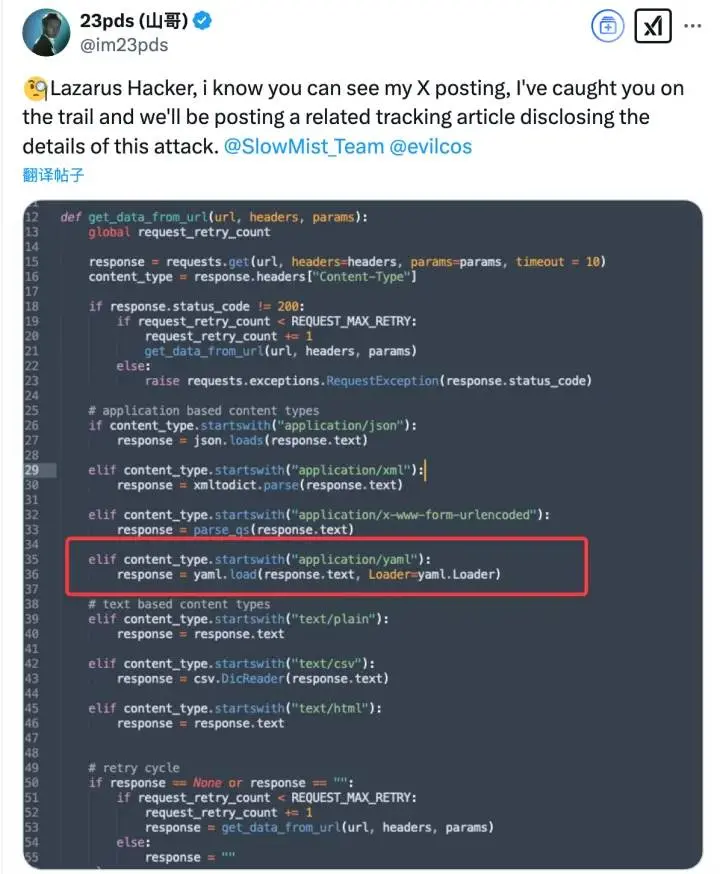

事件發生後,慢霧第一時間通過攻擊者獲取 Safe 多籤的手法以及洗幣手法推測攻擊者為朝鮮黑客:

可能利用的社會工程學攻擊手段:

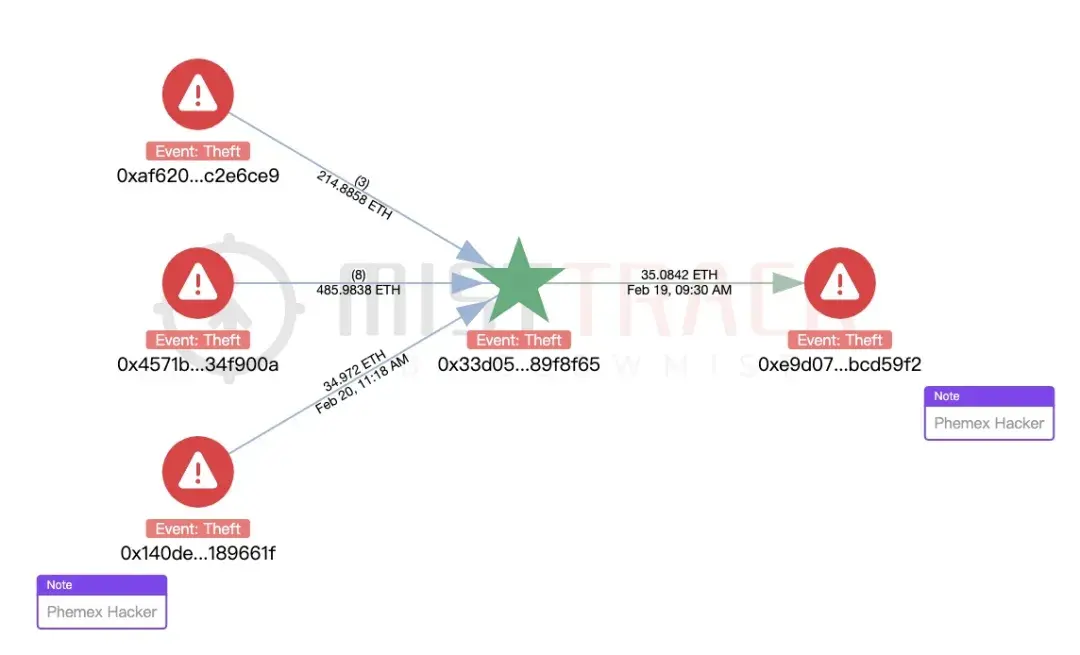

使用 MistTrack 分析,還發現了該事件的黑客地址與 BingX Hacker、Phemex Hacker 地址關聯的情況:

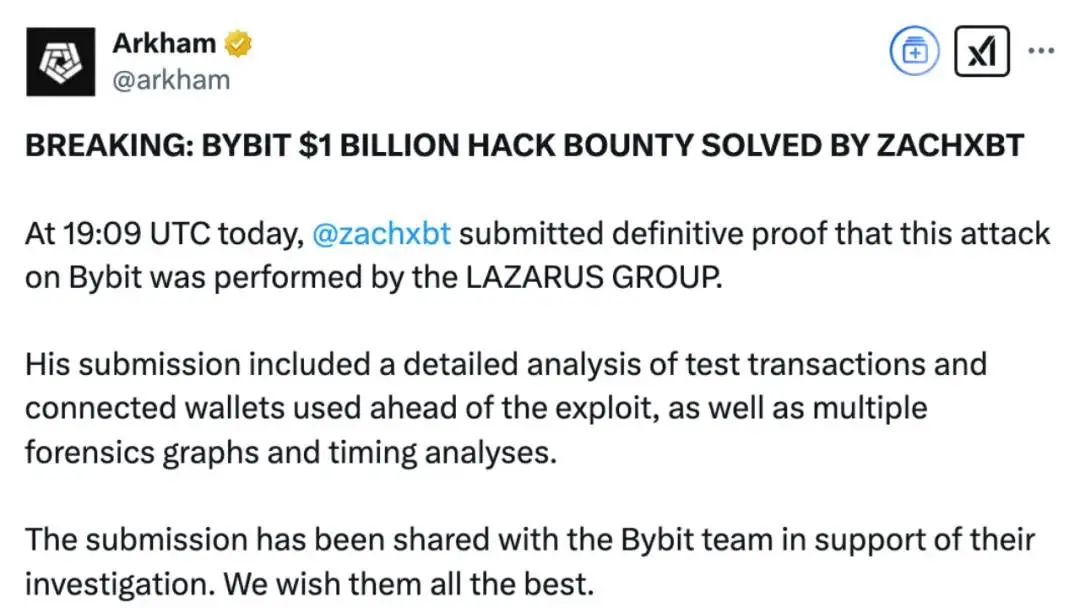

ZachXBT 也實錘了本次攻擊與朝鮮黑客組織 Lazarus Group 有關,該組織一直以實施跨國網絡攻擊和盜竊加密貨幣為主要活動之一。據了解,ZachXBT 提供的證據,包括測試交易、關聯錢包、取證圖表及時間分析等,都顯示了攻擊者在多次操作中使用了 Lazarus Group 常見的技術手段。同時,Arkham 表示,所有相關數據已經分享給 Bybit,幫助平臺進一步展开調查。

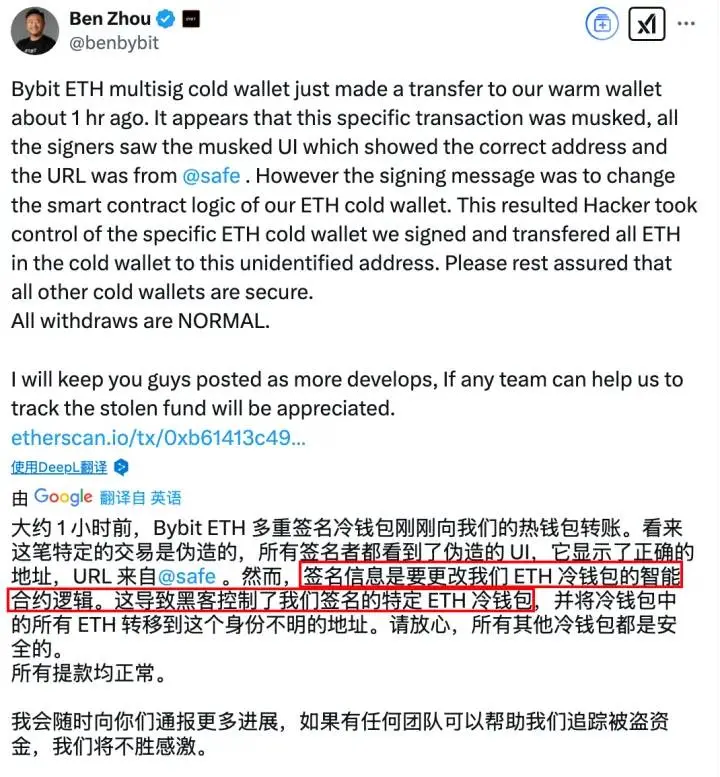

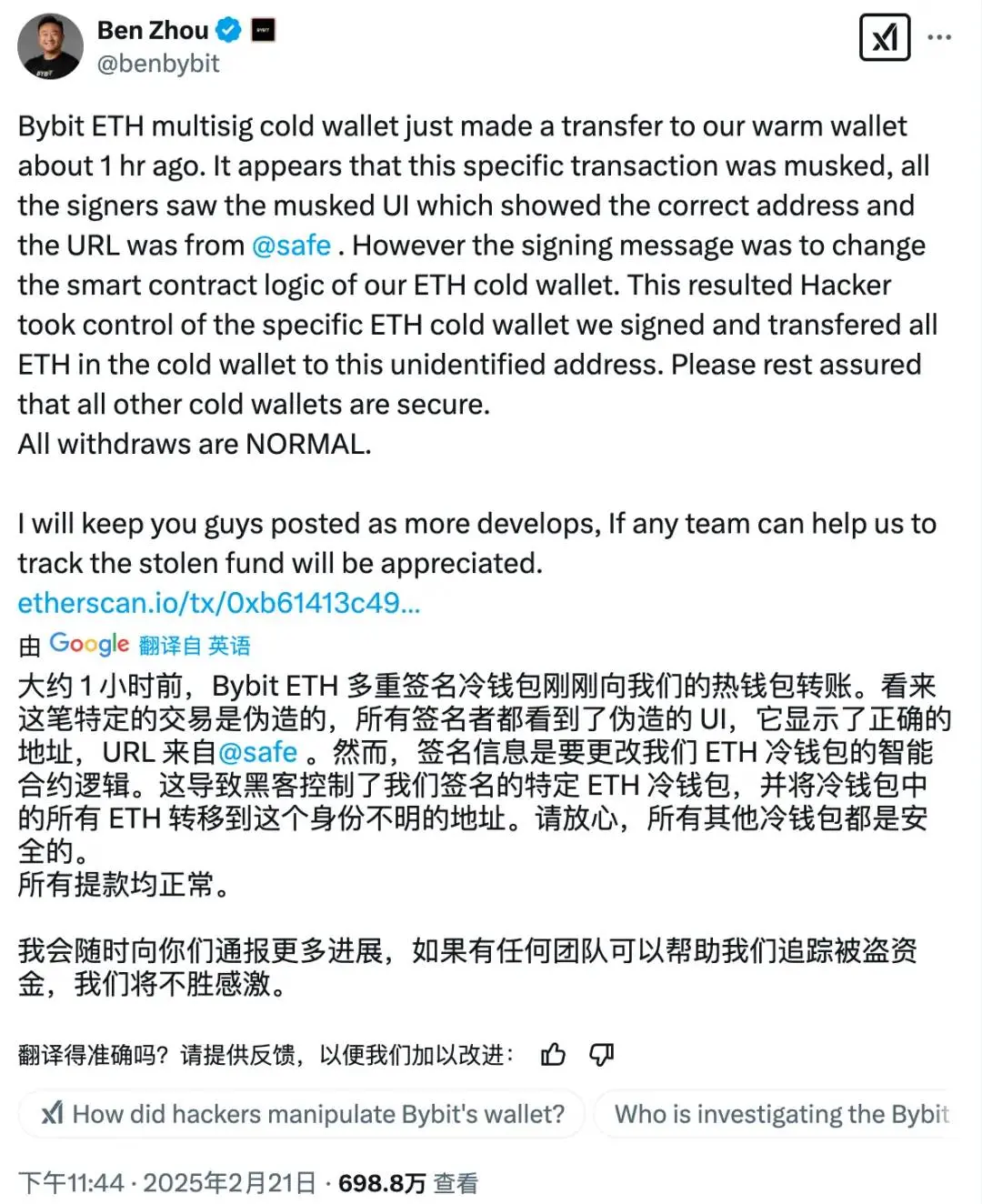

在事件發生後當晚 23:44,Bybit CEO Ben Zhou 在 X 上發布聲明,詳細解釋了此次攻擊的技術細節:

通過鏈上籤名分析,我們發現了一些痕跡:

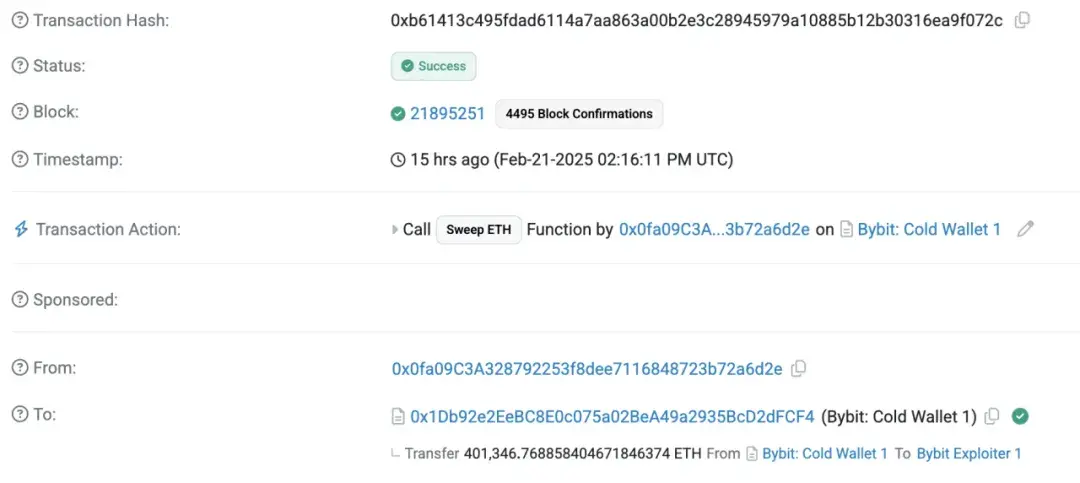

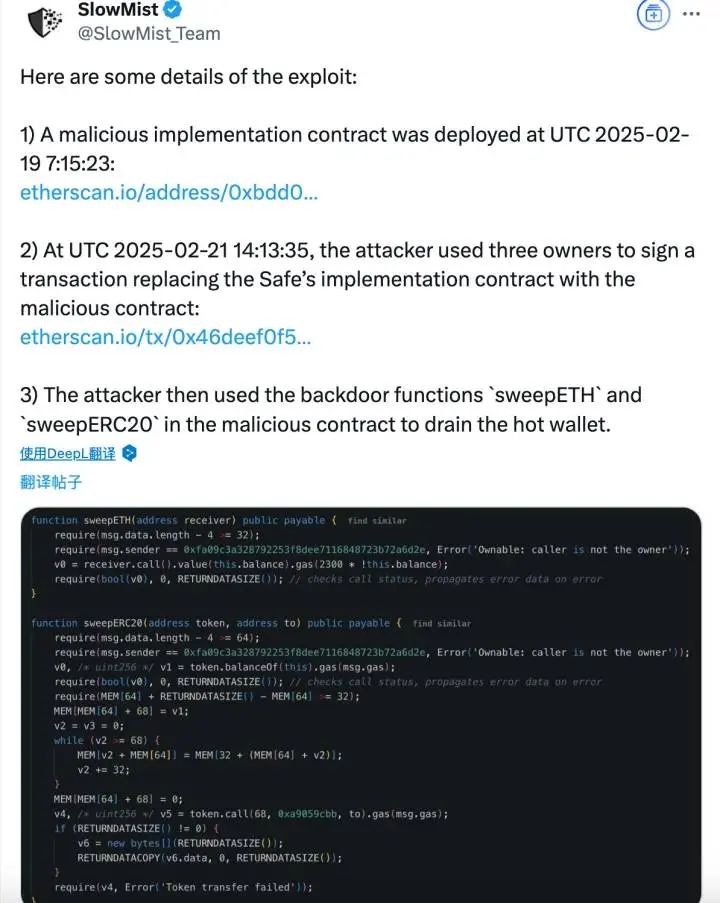

1. 攻擊者部署惡意合約:UTC 2025-02-19 07:15:23,部署惡意實現合約:

0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516

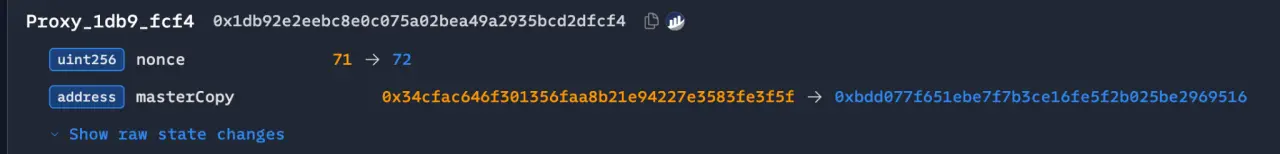

2. 篡改 Safe 合約邏輯:UTC 2025-02-21 14:13:35,通過三個 Owner 籤署交易,替換 Safe 合約為惡意版本:

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

由此推出對黑客發起初始攻擊的地址:

0x0fa09C3A328792253f8dee7116848723b72a6d2e。

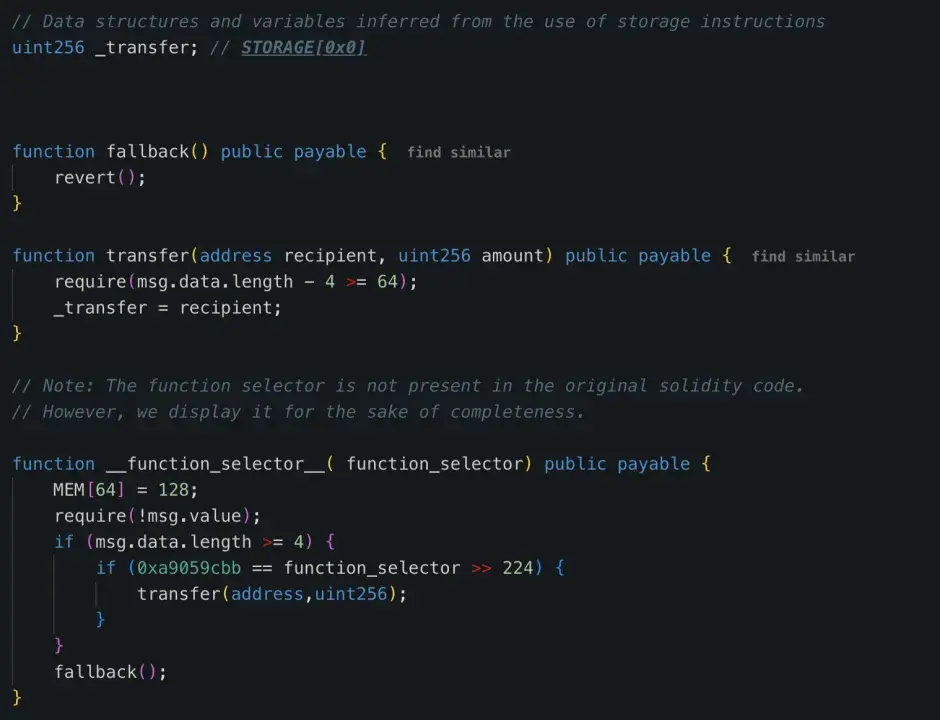

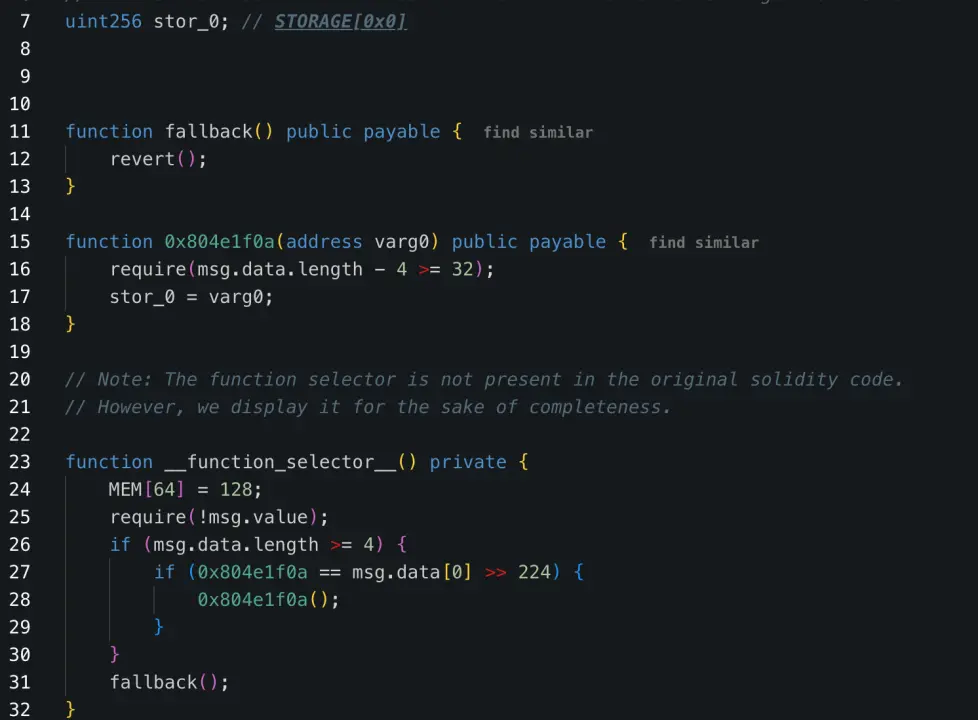

3. 嵌入惡意邏輯:通過 DELEGATECALL 將惡意邏輯合約寫入 STORAGE 0 存儲:

0x96221423681A6d52E184D440a8eFCEbB105C7242

4. 調用後門函數轉移資金:攻擊者使用合約中的 sweepETH 和 sweepERC20 函數,將冷錢包中的 40 萬枚 ETH 和 stETH(總價值約 15 億美元)全部轉移至未知地址。

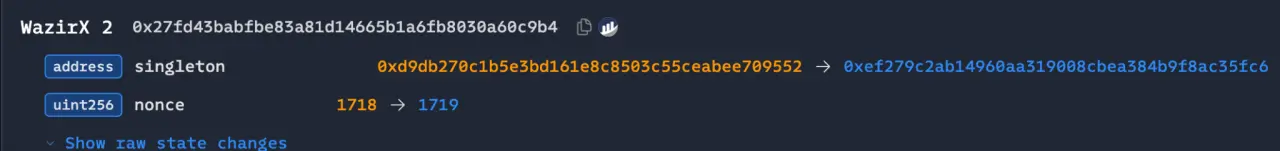

從攻擊手法上看,WazirX 被黑事件和 Radiant Capital 被黑事件與本次攻擊都有相似之處,這三個事件的攻擊目標都是 Safe 多籤錢包。對於 WazirX 被黑事件,攻擊者同樣提前部署了惡意的實現合約,並通過三個 Owner 籤署交易,通過 DELEGATECALL 將惡意邏輯合約寫入 STORAGE 0 存儲,以替換 Safe 合約為惡意實現合約。

(https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d)

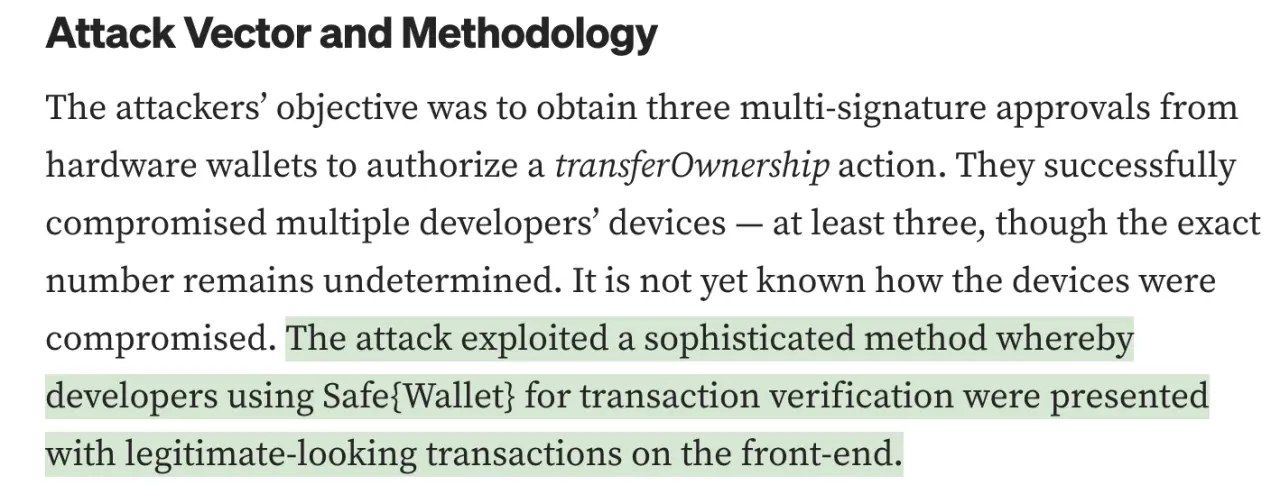

對於 Radiant Capital 被黑事件,根據官方披露,攻擊者利用了一種復雜的方法,使得籤名驗證者在前端看到了看似合法的交易,這與 Ben Zhou 推文所披露的信息相似。

(https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081)

並且這三次事件所涉及的惡意合約的權限檢查方式都是相同的,都是在合約中硬編碼了 owner 地址以對合約調用者進行檢查。其中 Bybit 被黑事件與 WazirX 被黑事件權限檢查拋出的錯誤信息也相似。

在本次事件中,Safe 合約沒問題,問題在非合約部分,前端被篡改僞造達到欺騙效果。這個不是個案。朝鮮黑客去年就以此方式攻擊了好幾個平臺,如:WazirX 損失 $230M,為 Safe 多籤;Radiant Capital 損失 $50M,為 Safe 多籤;DMM Bitcoin 損失 $305M,為 Gonco 多籤。這種攻擊手法工程化成熟,需要多加注意。

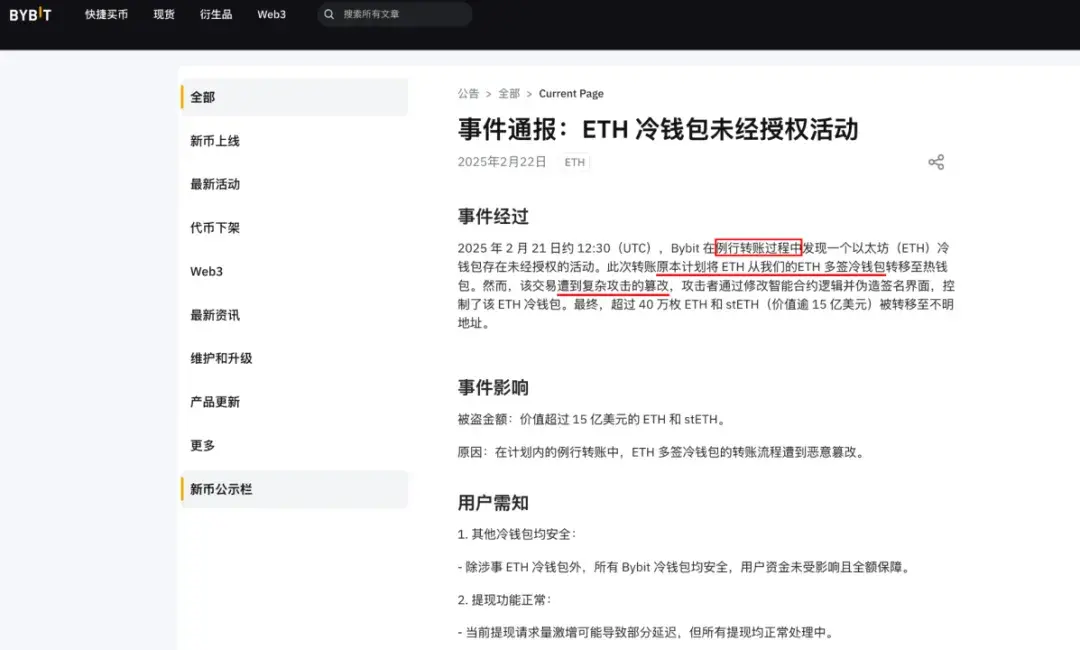

根據 Bybit 官方發布的公告:

(https://announcements.bybit.com/zh-MY/article/incident-update---eth-cold-wallet-incident-blt292c0454d26e9140)

再結合 Ben Zhou 的推文:

產生以下疑問點:

1. 例行 ETH 轉账

攻擊者可能事先獲取了 Bybit 內部財務團隊的操作信息,掌握了 ETH 多籤冷錢包轉账的時間點?

通過 Safe 系統,誘導籤名者在僞造界面上籤署惡意交易?Safe 的前端系統是不是被攻破並被接管了?

2. Safe 合約 UI 被篡改

籤名者在 Safe 界面上看到的是正確的地址和 URL,但實際籤名的交易數據已被篡改?

關鍵問題在於:是誰最先發起籤名請求?其設備安全性如何?

我們帶着這些疑問,期待官方能盡快披露更多調查結果。

Bybit 在事件發生後迅速發布公告,承諾所有客戶資產均有 1:1 備付,平臺可以承擔此次損失。用戶提現不受影響。

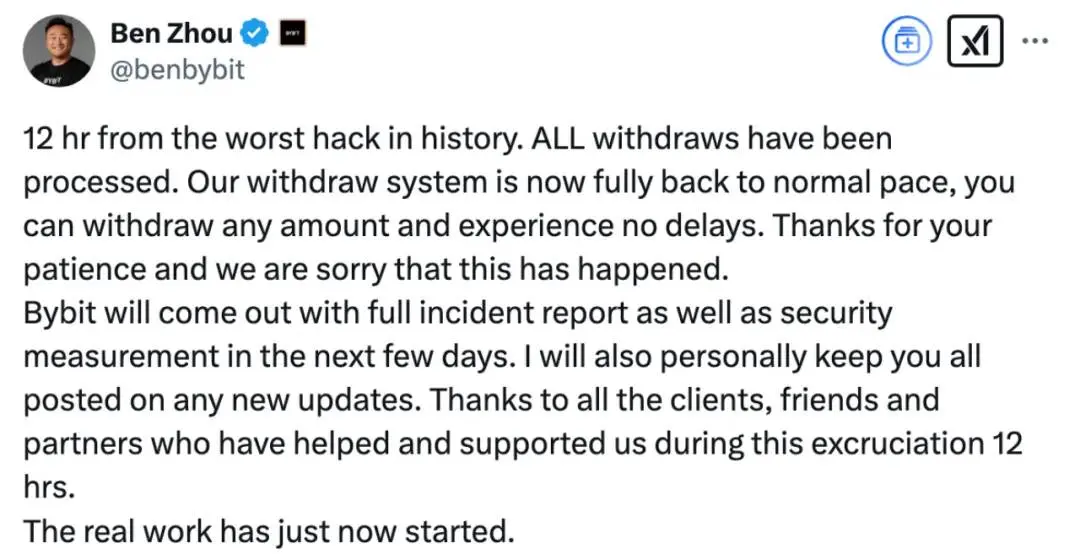

2025 年 2 月 22 日 10:51,Bybit CEO Ben Zhou 發 X 稱,目前已經充提款正常:

此次盜竊事件再次凸顯了加密貨幣行業面臨的嚴峻安全挑战。隨着加密行業的迅速發展,黑客組織,尤其是 Lazarus Group 等國家級黑客,正持續升級攻擊手段。此次事件為加密貨幣交易所敲響了警鐘,平臺需進一步強化安全防護,採用更先進的防御機制,如多重身份驗證、加密錢包管理、資產監控與風險評估,以保障用戶資產安全。對於個人用戶而言,提升安全意識同樣至關重要,建議優先選擇硬件錢包等更安全的存儲方式,避免在交易所長期存放大量資金。在這一不斷演進的領域,唯有持續升級技術防线,才能確保數字資產安全,推動行業健康發展。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

KuCoin Ventures: 鏈上交易平臺激战正酣,有人失守,有人逆勢上位

撰文: Oasis、Mia、 Claude,KuCoin Ventures 來源:KuCoin V...

下周必關注|新一期非農數據公布;OKX將推出支付錢包(4.28-5.4)

下周重點預告 4 月 29 日 Hyperliquid 擬於 4 月 30 日後調整手續費體系,引...

評論