代幣YELD價格直接跳水歸零:PolyYeld Finance被攻擊事件全解析

北京時間7月28日,安全公司Rugdoc在推特表示,收益耕作協議PolyYeld Finance遭到攻擊,所有者已宣布合約已被利用並鑄造了大量YELD代幣。CoinGeckko行情顯示,YELD代幣價格直线跳水歸零,狂跌100%。

事件概覽

攻擊如何發生 Event overview

PolyYeld Finance 是 Polygon 網絡上的下一代產量農業協議,具有許多獨特和創造性的功能,使用戶能夠獲得被動收入。

據悉,項目正在嘗試創建一個類似於 Yearn 的協議,以減少對 Polygon Network 用戶、LP 提供商和抵押者高價值的代幣供應。在 2-3 個月的時間裏,只會鑄造 62100 個 YELD 代幣。

北京時間7月28日,PolyYeld Finance意外遭到黑客“血洗”,被攻擊之後,YELD代幣價格直线跳水歸零,狂跌100% !

這一次,黑客攻擊使YELD代幣價格直线跳水歸零,可謂損失慘重。成都鏈安再次提醒各大項目方,一定要注意安全防範工作。

事件具體分析

攻擊者如何得手 Event overview

整個攻擊事件由黑客一手策劃。攻擊者利用xYELD代幣轉账時實際到账數量小於發送數量以及MasterChef合約抵押和計算獎勵上存在的邏輯缺陷,通過投入大量資金控制MasterChef合約中抵押池的抵押代幣數量,進而操縱獎勵計算,從而獲得巨額的xYELD獎勵代幣,最後利用QuickSwap套現離場。

攻擊者地址:

0xa4bc39ff54e1b682b366b57d1f6b114a829f5c01

攻擊合約:

A:0x1BdF24CB4c7395Bf6260Ebb7788c1cBf127E14c7

B:0x56ec01726b15b83c25e8c1db465c3b7f1d094756

攻擊交易:

0x3c143d2a211f7448c4de6236e666792e90b2edc8f5035c3aa992fd7d7daca974

0x10eeb698a2cd2a5e23d526b2d59d39a15263be018dbbda97dad4f9fa8c70347f

Round 1

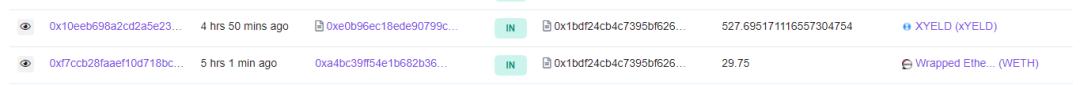

攻擊者首先利用QuickSwap交易對將29.75 WETH換成527.695171116557304754 xYELD代幣。

接下來,攻擊者通過攻擊合約在一筆交易反復調用MasterChef合約中的抵押提取函數將MasterChef中PID為16的抵押池中的xYELD代幣數量減少0到最小值。

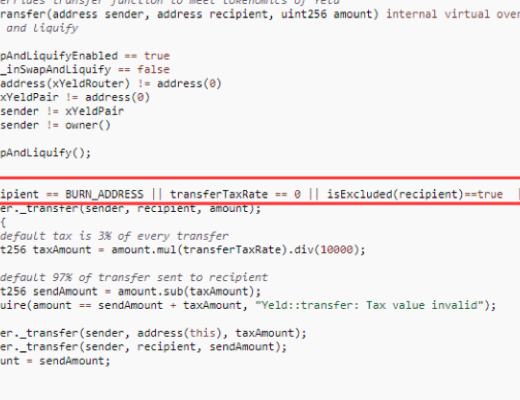

由於xYELD代幣在轉移時,如果recipient地址不是BURN_ADDRESS地址,變量transferTaxRate的值不為0,recipient地址在_isExcluded映射中對應的值不為true,並且發送者不為合約的擁有者,就會收取一定比例的手續費,當前比例為3%。手續費會轉移到代幣合約中,在滿足特定條件後,會將收取的手續費作為流動性添加到對應交易對中去。

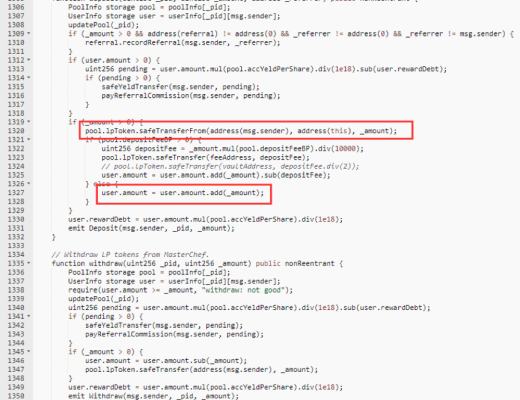

而在MasterChef合約中,抵押數量記錄的是代幣轉移的初始數量,而不是實際到账數量。在進行提取操作時,可提取的數量為記錄的數量,超出了用戶實際抵押到本合約中的數量,因為在完成一次抵押提取操作後,該抵押池中的xYELD代幣便會異常減少。

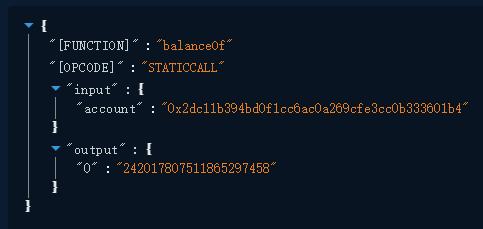

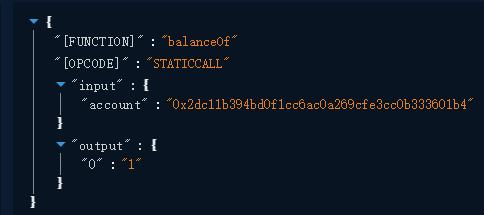

在進行攻擊前MasterChef中的xYELD代幣的數量為242.017807511865297458:

在進行攻擊後MasterChef中的xYELD代幣的數量為0.000000000000000001:

Round 2

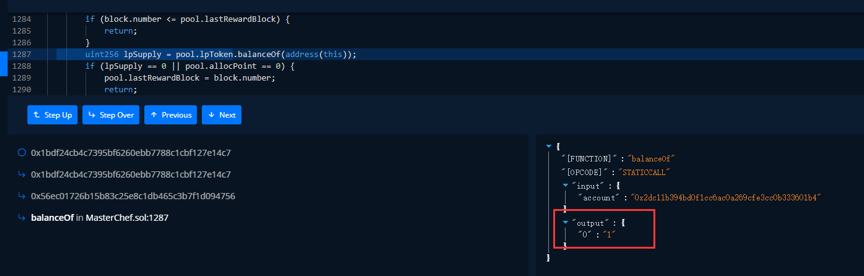

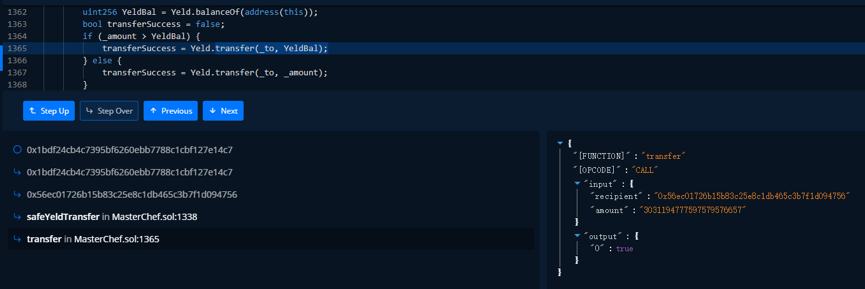

攻擊者事先通過攻擊合約B在該抵押池中抵押0.009789171908299592 xYELD代幣,並將推薦人設置為攻擊合約A。在攻擊合約A攻擊完成後,控制攻擊合約A在該抵押池中進行獎勵領取,由於MasterChef合約中更新抵押池信息時使用的是balanceOf函數獲取本合約中抵押代幣數量,故獲取到的數量是惡意減少之後的數量。

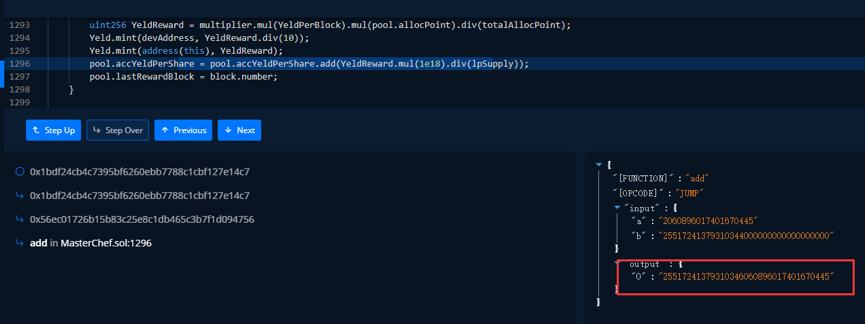

這會造成xYFLD抵押池中accYeldPerShare變量異常增大:

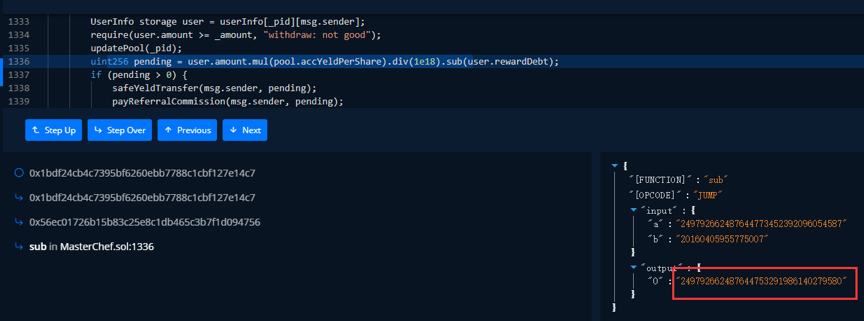

從而使得獎勵變為巨額:

Round 3

在進行獎勵發放時,由於計算出來的獎勵數量遠超過實際鑄幣數量,故將本合約中所有的YELD代幣轉移給攻擊合約B,通過獲取獎勵得到的獎勵代幣數量為:3031.194777597579576657 YELD。

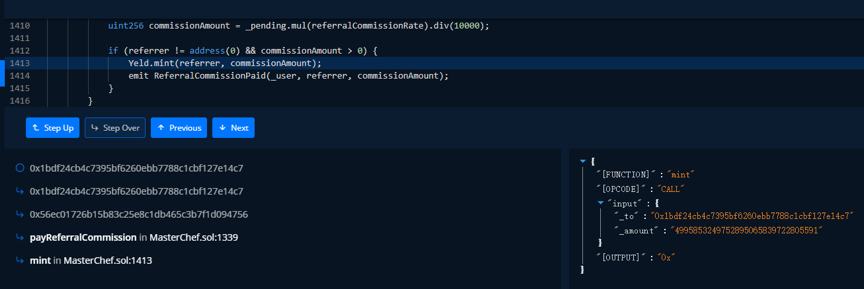

同時,因為攻擊合約B的推薦人是攻擊合約A,故在攻擊合約B領取獎勵時會對攻擊合約A發放推薦獎勵,計算方式為被推薦人獲取的獎勵的2%。由於傳入的_pending數量為異常大的值,故攻擊合約A獲得的推薦獎勵也為異常大的數量,攻擊合約獲得的推薦獎勵為:

4995853249752.895065839722805591 YELD。

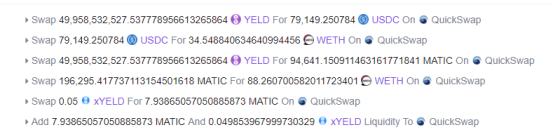

最後攻擊者利用QuickSwap將所有的YELD代幣兌換成USDC、WETH和MATIC套現離場。

事件復盤

我們需要注意什么 Case Review

本次事件與之前SafeDollar攻擊事件類似,都是使用了相同的攻擊手法。不同之處有兩點:其一是此次攻擊攻擊者沒有選擇利用閃電貸來獲取大量資金,而是投入了29.75 WETH作為攻擊的初始資金;其二是MasterChef合約中推薦獎勵機制的問題,正是這個推薦獎勵機制將本次攻擊的危害無限放大了。

MasterChef類型抵押池設計之時,還沒有通縮通脹類代幣的出現,故开發者並沒有考慮這類代幣可能會造成的影響。部分的項目方在進行代碼开發時,直接使用了舊的MasterChef代碼,並添加了通縮通脹類代幣或者獎勵作為抵押代幣,這便導致了各種惡意攻擊事件或異常情況的產生。就目前來看,MasterChef類型抵押池存在兩種類型的問題:一是沒有對通脹通縮類代幣進行特殊處理,沒有檢查實際轉移到合約中的代幣數量是否與函數調用時填寫的數量相同;二是添加了獎勵代幣作為抵押代幣,導致獎勵計算出現異常。

兩種類型問題的根本原因還是在於計算獎勵時,獲取抵押量使用了balanceOf函數來獲取。建議項目方在進行MasterChef類型抵押池代碼开發時,使用一個單獨的變量作為抵押數量的記錄,然後計算獎勵時,通過此變量來獲取抵押代幣數量,而不是使用balanceOf函數。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

Arthur Hayes警告:美股明天可能重演1987年「黑色星期一」,比特幣是避險首選?

美 國總統川普在 3 日宣布對包括臺灣在內的多個國家實施「對等關稅」後,全球金融市場初現劇烈動盪。...

腦哥訪問臺大醫學系高材生:靠合約狂賺百萬,卻被以太坊插針爆倉90%資產

擁 有超過 27 萬訂閱數的區塊鏈 Youtuber 腦哥,近期在他的個人頻道「腦哥 Chill塊...

ChainCatcher HK 實探|一文速覽 BNB Chain MVB 第九期入圍項目,誰將是下一匹黑馬?

4月5日,香港銅鑼灣謝斐道535號,AWS辦公空間內,一場低調而專注的閉門活動正在進行。BNB C...

HashKey Eco Labs CEO Kay公布HashKey Chain品牌升級:構建金融和RWA的首選公鏈

2025年4月6日,由萬向區塊鏈實驗室和HashKey集團聯合主辦的第三屆Web3 Festiva...

下周必關注|對等關稅將於4月9日生效;3月CPI數據即將公布(4.7-4.13)

下周重點預告 4 月 9 日 白宮高級官員:基准關稅稅率將於 4 月 5 日凌晨生效,對等關稅將於...

評論