欺詐者你見過 抽空你幾百萬美元資產還要秀演技的欺詐者你見過嗎?

在過去的幾個月裏,一種被俗稱為Monkey Drainer的網絡釣魚工具包備受欺詐者們「喜愛」。

惡意供應商將這種工具包出售給那些試圖竊取用戶資金的潛在欺詐者。Monkey Drainer以及類似的網絡釣魚工具利用一種被稱為Ice Phishing的技術來欺騙用戶,誘導受害者給予欺詐者花費其账戶資產的無限權限。

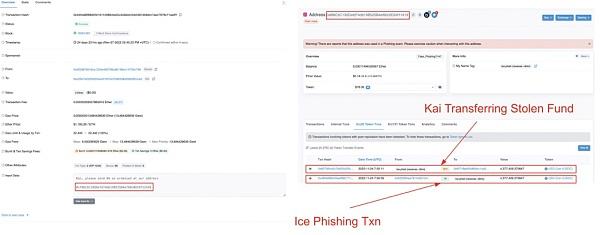

2022年11月,一次Ice Phishing事件讓我們發現了參與Monkey Drainer騙局的兩個欺詐者Zentoh和Kai所使用的錢包。

我們的調查非常有把握地確定:Zentoh和Kai是山寨Porsche非同質化token網站的幕後黑手。

流程細節

該網站利用的正是Monkey Drainer工具,並在2022年11月中下旬活躍了大約兩周的時間。

來源:Porsche Monkey Drainer網站

該網站現在已經無法訪問,但它曾被各種推特用戶和機器人在社交媒體上大肆宣傳。看起來也許是@BrieflyCrypto將這個騙局網站分享給了他的粉絲們。

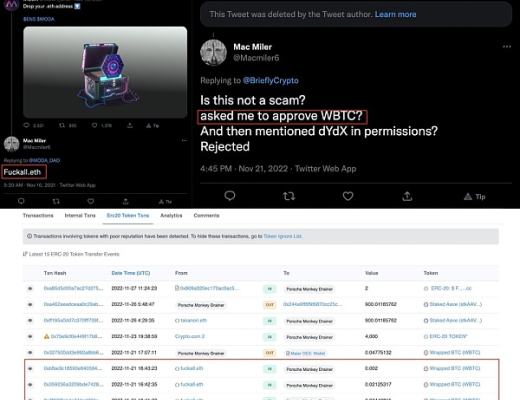

一位使用以太坊域名服務(ENS)的受害者回復了@BrieflyCrypto的一條現已刪除的推文,稱@BrieflyCrypto分享的一個網站在申請使用用戶的WBTC。盡管用戶表示已“拒絕”交易,但如下圖所示,他們似乎還是成為了騙局的受害者。

這個特殊騙局錢包的一名受害者在一次交易中損失了430萬美元。該事件也是Ice Phishing攻擊造成的最嚴重損失事件之一。

來源:Etherscan

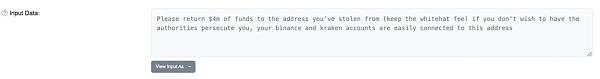

這430萬美元隨後被迅速轉移到0x6f7...26aa6,在那裏被換成DAI,然後轉移到0xc29...2cced。然後,受害者向持有被盜資金的錢包發出鏈上信息,要求欺詐者歸還400萬美元。

來源:Etherscan

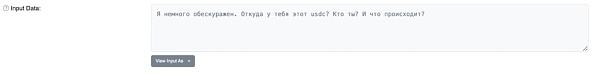

欺詐者給受害者回了一條俄語信息。

來源:Etherscan

通過谷歌翻譯後,該信息大意如下:

「我有點失去信心了,你是從哪得到這USDC的?你是誰?發生了什么?」

受害者試圖再次聯系該欺詐者,但再未收到回復。

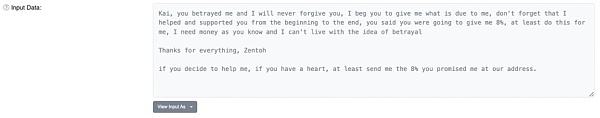

Zentoh與Kai兩大戲精飆戲

事件發展的走向逐漸離奇,欺詐者從一位自稱是Zentoh的人那裏收到了另一條鏈上信息。他們把持有被盜資金的人稱為Kai。

來源:Etherscan

從這些信息上看,貌似發生了「狗咬狗」烏龍,一個欺詐者將價值430萬美元的被盜貨幣轉移到了自稱Zentoh騙子無法控制的錢包裏。

然而在另一條鏈上信息中,Zentoh將收到430萬美元的錢包稱為“他們的錢包”,這表明其實兩個欺詐者都控制着接收者的外部账戶地址(EOA)。

來源:Etherscan

Kai用俄語向損失了430萬美元的受害者發了信息。但很明顯,其實kai和Zentoh明明可以通過英語交流(Kai從他們控制的另一個錢包中曾給其前欺詐團夥“同事”信息中標明)。

來源:Etherscan

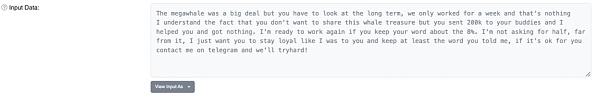

這場欺詐者通過鏈上消息「戲精附體」的場景並不多見,那在此之前,他們是怎么正常協調溝通的呢?(提前安排好劇本等)答案似乎是Telegram。

而其中所說的Megawhale巨鯨交易,就是指的那場430萬美元的Ice Phishing事件。

? Zentoh

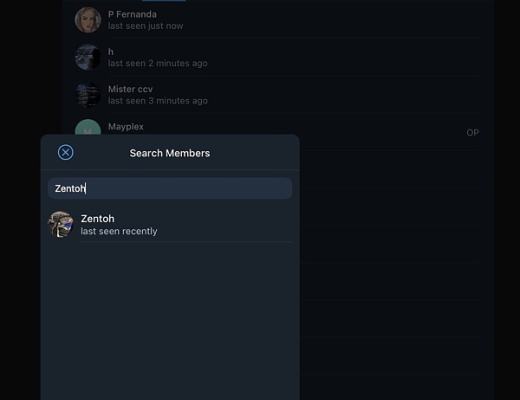

由於欺詐者使用了“Zentoh”這個名字,同時我們注意到Kai可以在Telegram上交流,因此推測Zentoh極有可能是欺詐者的Telegram账戶用戶名。

當我們搜索Zentoh時,發現了完全匹配的結果。

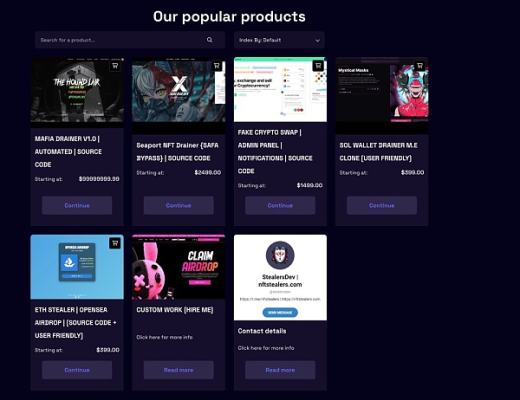

該账戶已被確認在運營一個Telegram群,該群正在向騙子們出售網絡釣魚工具包。

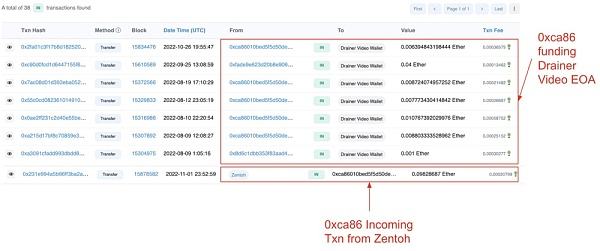

在某Crypto Drainers Telegram頻道的一個帖子中,貼出了一個關於錢包drainer如何工作的視頻教程。該教程列出了錢包0x4E0...13cD8。

右下角的桌面設置表明拍攝此視頻的人可能位於法國。視頻中的音樂也是法國說唱。

在drainer演示中使用的錢包(來源:Etherscan)

當我們分析演示視頻中提供的錢包時,我們發現它與Zentoh用來和Kai交流的錢包之間有明顯的聯系。

? 與monkey-drainer.eth之間的聯系

Zentoh和Kai控制的錢包與最近“風頭正盛”的Monkey Drainer騙子錢包,且是其中最大的那部分騙子錢包之間存在直接聯系。

例如,Zentoh直接通過ENS mountedraf.eth為EOA提供資金,而ENS mountedraf.eth以前也持有ENS ZachXBT-fan.eth。

為mountedraf.eth提供資金的錢包與0xD84...6Aaee交互,後者從持有ENS federalagent .eth的錢包接收資金,而後者又向monkey-drainer.eth發送資金。

鏈上偵探ZachXBT在他關於Monkey Drainer騙局的最初主題中分析了monkey-drainer.eth和federalagent.eth錢包。

下圖是簡化的流程:

與TecOnSellix的聯系

Telegram用戶TecOnSellix在Twitter上被安全研究員@PhantomXSec確認為Monkey Drainer釣魚工具包的賣家,其同時也是上文提及到的Crypto Drainers Telegram的聯系人。

除此之外,TecOnSellix被列為Telegram頻道Crypto Drainers的所有者,但據Zentoh的資料顯示他也是該頻道的CEO——因此TecOnSellix和Zentoh還可能是同一個人,0x32Moon也許也是其中的一個分身。

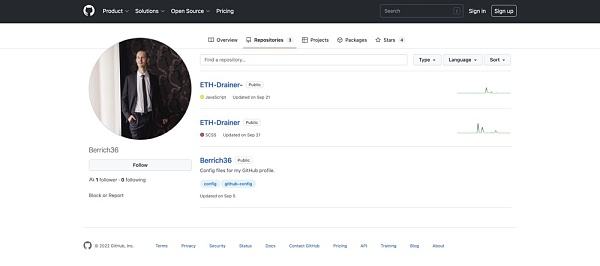

當在GitHub上搜索“TecOnSellix”時,我們看到有多個账戶發布了加密drainer存儲庫的账戶,其中有一個尤為引人注意:Berrich36。

我們已經確定了一些歸屬於GitHub用戶“Berrich36”的账戶。

如果這些账戶之間的聯系是合法的而非故意誤導,那么Berrich36的真實身份則是一個居住在俄羅斯的法國國民。

Berrich36在其中一個存儲庫中發布了一個名為“XXX Crypto FXXX”的Telegram頻道。

當我們搜索這個頻道的成員時,我們看到Zentoh已經加入了這個群組。

下方是另一個出售Monkey Drainer工具的Telegram頻道。

該Telegram頻道鏈接到另一個群組,這個群組在宣傳一個可供騙子們購买wallet drainer的網站。

Monkey Drainer網絡釣魚詐騙仍然是對Web3.0社區的一個持續威脅。

在此CertiK建議大家不妨閱讀【洗劫數百萬美元,警惕Web3.0獨有釣魚攻擊升級版:Ice Phishing】來了解在惡意網站上批准權限的威脅,並採取安全步驟來保護自己。

寫在最後

最近發生的一些Discord事件均與Monkey Drainer錢包有直接相關性:對Yaypegs、Cetus、Sui Name Service和Tsunami Finance Discord服務器的攻擊與錢包0x0000098a31...f4582有關,該錢包則又與Monkey Drainer騙局錢包有關。

2023年1月21日,CertiK曾提醒社區:與Monkey Drainer釣魚活動有關的錢包已將520個ETH(約85.9萬美元)存入Tornado Cash。

可怕的是,Monkey Drainer Telegram頻道仍在繼續宣傳drainer的成功以吸引更多欺詐者。

我們已經證明Zentoh是發售wallet drainer工具團夥的關鍵成員。

這些網絡釣魚工具包使惡意行為者從Web3.0社區竊取資產的行為變得相當容易。然而“離離原上譜”,根據Zentoh和Kai之間交互的鏈上信息,在他們將被盜的430萬美元轉移到自己的錢包時,對於Monkey Drainer騙局的操作,Kai很可能還只是個「新手」。

因此投資者和用戶應該對潛在的網絡釣魚騙局提起200%的警惕,不要以為只有技術很牛的黑客,才可能騙到你的錢財,也不要懷有僥幸心理,覺得這種事情並不會發生在自己身上。

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

7月23:Mt. Gox 比特幣錢包在市場緊縮的情況下轉移了價值 28.2 億美元的 BTC

7月23:Mt. Gox 比特幣錢包在市場緊縮的情況下轉移了價值 28.2 億美元的 BTC一個引...

悅盈:比特幣68000的空完美落地反彈繼續看跌 以太坊破前高看回撤

一個人的自律中,藏着無限的可能性,你自律的程度,決定着你人生的高度。 人生沒有近路可走,但你走的每...

CertiK中文社區

文章數量

71粉絲數

0