SharkTeam:AzukiDAO攻擊事件分析

7月3日,AzukiDAO遭到攻擊,攻擊者獲利約6.9萬美元。

SharkTeam對此事件第一時間進行了技術分析,並總結了安全防範手段,希望後續項目可以引以為戒,共築區塊鏈行業的安全防线。

**一、 **事件分析

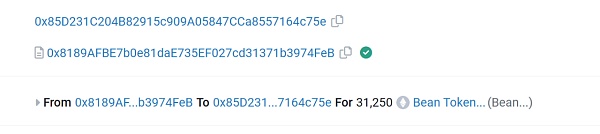

攻擊者地址:

0x85D231C204B82915c909A05847CCa8557164c75e

0x8eadc7cc0a77594e3fa999e80e1ccb7f4e1c04e0

被攻擊合約:

0x8189AFBE7b0e81daE735EF027cd31371b3974FeB

攻擊交易:

0x6233c9315dd3b6a6fcc7d653f4dca6c263e684a76b4ad3d93595e3b8e8714d34

攻擊流程:

(1)攻擊者(0x85D231C2)調用被攻擊合約(0x8189AFBE)的claim函數,通過籤名驗證後,提取了31250個Bean Token

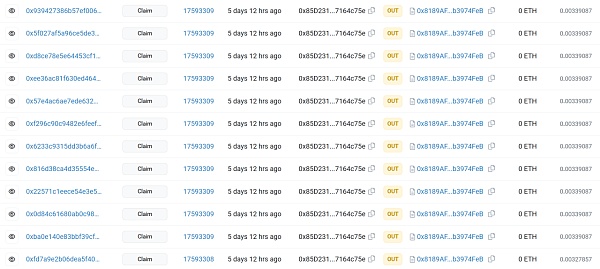

(2)隨後攻擊者(0x85D231C2)持續調用被攻擊合約(0x8189AFBE)的claim函數,依然提取出了31250個Bean Token。

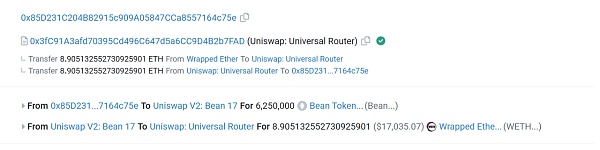

(3)一直持續上述操作,最後將提取出的6250000個Bean Token在uniswap中兌換成eth後獲利。

(4)循環上述操作,最後獲利36個eth。

二、漏洞分析

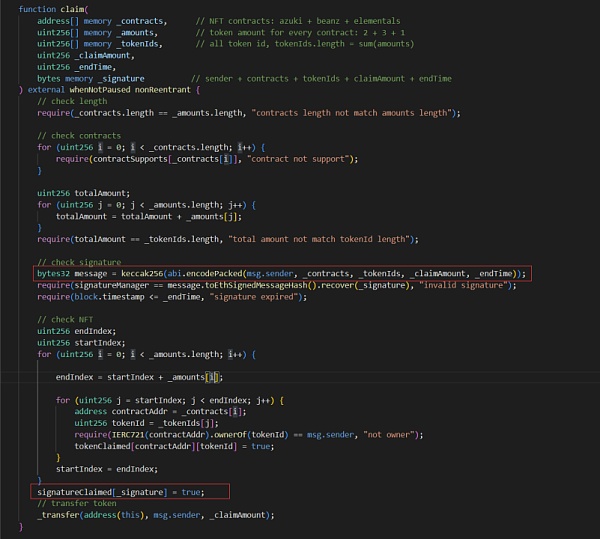

本次攻擊的根本原因是合約中未能正確驗證籤名的有效性,導致出現重復提取。通過對多筆claim函數交易的分析,發現每筆交易攻擊者傳入的籤名都是相同的。

對被攻擊合約(0x8189AFBE)的源碼進行分析,發現合約記錄了已提取籤名,但並沒有對籤名進行驗證。

只要在傳參不變的情況下,在籤名時限結束前,可以達成多次提取,造成攻擊者利用一次籤名進行了多次代幣提取操作。

三、安全建議

針對本次攻擊事件,我們在开發過程中應遵循以下注意事項:

(1)使用籤名時需嚴格校驗籤名可能存在的重復利用。

(2)項目上线前,需要向第三方專業的審計團隊尋求技術幫助。

About Us

SharkTeam的愿景是全面保護Web3世界的安全。團隊由來自世界各地的經驗豐富的安全專業人士和高級研究人員組成,精通區塊鏈和智能合約的底層理論,提供包括智能合約審計、鏈上分析、應急響應等服務。已與區塊鏈生態系統各個領域的關鍵參與者,如Polkadot、Moonbeam、polygon、OKC、Huobi Global、imToken、ChainIDE等建立長期合作關系。

官網:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

XRP 漲至 7.5 美元?分析師告訴 XRP 大軍為純粹的煙火做好准備!

加密貨幣分析師 EGRAG 表示,XRP 即將迎來關鍵時刻,價格可能大幅上漲,這取決於能否突破關鍵...

今晚ETH迎來暴漲時代 op、arb、metis等以太坊二層項目能否跑出百倍幣?

北京時間7月23日晚上美股开盤後 ETH 的ETF开始交易。ETH的裏程碑啊,新的時代开啓。突破前...

Mt Gox 轉移 28 億美元比特幣 加密貨幣下跌 ETH ETF 提前發行

2014 年倒閉的臭名昭著的比特幣交易所 Mt Gox 已向債權人轉移了大量比特幣 (BTC),作...

SharkTeam

文章數量

37粉絲數

0

評論