CertiK第二季度Web3.0報告:詳解3.1億美金損失“幕後黑手”

總結

-

-

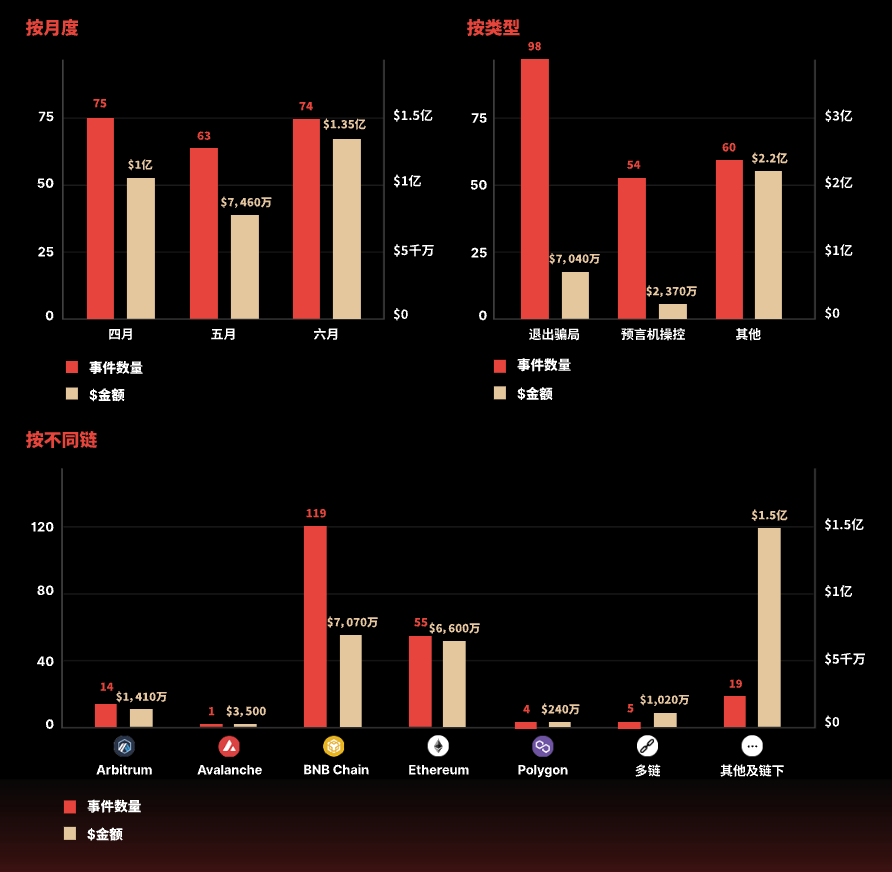

黑客等惡意行為者在2023年第二季度從Web3.0行業中榨取了3.1億美元的價值。

-

該數字與第一季度的3.2億美元損失接近,比2022年第二季度的7.45億美元損失下降了58%。

-

CertiK總共發現了212起安全事件,這也就意味着第二季度每起事件的平均損失為148萬美元。這一數字比第一季度每起事件的平均損失156萬美元略有下降。

-

98起退出騙局從投資者那裏偷走了7,035萬美元,比第一季度退出騙局造成的3,100萬美元的損失增加了一倍多。

-

54起閃電貸攻擊及預言機操縱事件使攻擊者賺取了2,375萬美元。這比第一季度的52起預言機操縱總損失2.22億美元大幅下降了。當然,上個季度由於Euler Finance損失數額巨大,僅這一漏洞就佔據了上一季度總金額的85%。

-

此外,行業內正在發生一些“鏈下”大事件:美國證券交易委員會對虛擬貨幣兩個最大交易所提出指控;而世界上最大的資產管理公司提交了一份比特幣ETF的申請。

-

同時,CertiK安全研究人員還發現了主要區塊鏈協議和應用中的一些重大漏洞,包括Sui驗證器節點和ZenGo的MPC錢包中的安全風險。

-

部分數據展示

簡介

2023年第二季度Web3.0領域記錄的總損失為313,566,528美元,與上一季度幾乎相同,與去年同期相比下降了58%。每起事故的平均損失也出現了輕微下滑。

縱觀第二季度,預言機操縱事件數量明顯下降,而退出騙局的總損失卻有所上升,表明惡意行為者採用的战術已發生了變化。

隨着行業的發展,像針對MEV機器人的攻擊和在Sui區塊鏈上發現“倉鼠輪”安全威脅這樣的案例,印證了持續深度鑽研安全、先發制人和持續保持警惕的重要性。每克服一個挑战,我們就離更安全的Web3.0空間更近一步。

MEV機器人被惡意利用

4月初, MEV機器人 在以太坊的16964664區塊被黑客利用。一名惡意驗證者替換了數筆MEV交易,導致約2538萬美元損失。這一事件是迄今為止針對MEV機器人的最大攻擊。該事件是在以太坊區塊16964664中發生的,有8個MEV交易被惡意驗證者利用。這個驗證者成立於2023年3月15日,由外部地址(EOA)0x687A9建立,並一直設法滲透到防止搶先交易的Flashbot中。

然而,MEV-boost-relay中的一個漏洞使惡意驗證器可以重新進行捆綁交易,攔截MEV機器人部分夾層策略,特別是反向交易。由於上述漏洞,驗證者看到了詳細的交易信息。有了這些詳細的交易信息,惡意驗證者可以建立他們自己的區塊,並在最初的MEV機器人交易之前插入他們的前置交易。

總的來說,這個惡意驗證器成功地從5個MEV機器人中竊取了大約2500萬美元,這也是目前為止CertiK發現的MEV機器人損失金額最大的事件之一。在過去的12個月裏,只有6個MEV機器人的漏洞被發現,而僅本次事件就佔了總損失2750萬美元的92%。惡意驗證者利用MEV-boost-relay漏洞,通過提交一個無效但正確籤名的區塊开始攻擊。在看到區塊內的交易後,驗證者可以重新捆綁它們,以從MEV機器人那裏索取資產。該漏洞已於後續被修補。

Atomic Wallet被黑

今年6月初,5000多名Atomic Wallet用戶遭遇了本季度最大的安全事件,損失超1億美元。起初,Atomic Wallet表示不到1%的月活用戶成為此次事件的受害者,後來改成不到0.1%。如此規模的攻擊和巨大損失凸顯了錢包應用中安全漏洞的嚴重性。攻擊者以用戶私鑰為目標,獲得對他們資產的完全控制。在獲取密鑰後,他們能夠將資產轉移到自己的錢包地址,清空受害者的账戶。

散戶報告的損失金額大小不一,其中最高達到795萬美元。五名金額最大的散戶受害者的累計損失高達1700萬美元。為了挽回損失,Atomic Wallet公开向攻擊者提出了一個提議,他們承諾放棄10%的被盜資金,以換取90%被盜的代幣。然而,根據Lazarus Group的歷史記錄,加上被盜資金已开始被清洗,追回資金的希望非常渺茫。

Sui“倉鼠輪”新型漏洞

此前,CertiK團隊於Sui區塊鏈發現了一系列拒絕服務漏洞。在這些漏洞中,一種新型且具有嚴重影響力的漏洞格外引人注目。該漏洞可導致Sui網絡節點無法處理新的交易,效果等同於整個網絡完全關閉。CertiK因發現該重大安全漏洞,獲得了Sui 50萬美元漏洞賞金。美國業內權威媒體CoinDesk對該事件進行了報道,隨後各大媒體也緊隨其報道發布了相關新聞。

該安全漏洞被形象地稱為“倉鼠輪”:其獨特的攻擊方式與目前已知的攻擊不同,攻擊者只需提交一個大約100字節的載荷,就能觸發 Sui 驗證節點中的一個無限循環,使其不能響應新的交易。此外,攻擊帶來的損害在網絡重啓後仍能持續,並且能在 Sui 網絡中自動傳播,讓所有節點如倉鼠在輪上無休止地奔跑一樣無法處理新的交易。因此我們將這種獨特的攻擊類型稱為“倉鼠輪”攻擊。

發現該漏洞後,CertiK通過Sui的漏洞賞金計劃向Sui進行了報告。Sui也第一時間進行了有效回應,確認了該漏洞的嚴重性,並在主網啓動前積極採取了相應措施對問題進行了修復。

除了修復此特定的漏洞外,Sui還實施了預防性的緩解措施,以減少該漏洞可能造成的潛在損害。為了感謝CertiK團隊負責地披露,Sui向CertiK團隊頒發了50萬美元獎金。

詳情請查看 報告 獲取文字及視頻內容。(文末查看報告下載鏈接)

基於MPC錢包的服務器級別漏洞

多方計算(MPC)是一種加密方法,允許多個參與者對其輸入的函數進行計算,同時保護這些輸入的隱私。其目標是確保這些輸入不與任何第三方共享。該技術有多種應用,包括保護隱私的數據挖掘、安全拍賣、金融服務、安全的多方機器學習,以及安全的密碼和機密共享。

CertiK的Skyfall團隊在對目前流行的多方計算(MPC)錢包ZenGo進行預防性安全分析的過程中,發現該錢包的安全架構存在一個嚴重漏洞,它被稱為“設備分叉攻擊”。攻擊者可以利用它繞過ZenGo現有的安全防護措施,從而有機會控制用戶的資金。該攻擊的關鍵是利用API中的漏洞來創建一個新的設備密鑰,從而欺騙ZenGo服務器將它視為真實用戶的設備。

依據負責披露原則,Skyfall團隊迅速向ZenGo報告了此漏洞。在認識到問題的嚴重性後,ZenGo的安全團隊迅速採取行動進行修復。為了防止攻擊的可能性,該漏洞已在服務器的API層面上得到修復,因此無需對客戶端代碼進行更新。在漏洞修復完成後,ZenGo公开承認了這些發現,並感謝CertiK在加強其基於MPC錢包的安全性和可信度方面發揮的重要作用。

“多方計算具有廣闊的前景,在Web3.0領域有許多重要的應用。雖然MPC技術減少了單點故障帶來的風險,但MPC解決方案的實施會給加密貨幣錢包設計帶來新的復雜情況。這種復雜性會導致新的安全風險,說明全面的審計和監控方法是必不可少的。”—— 李康教授,CertiK首席安全官

詳情請查看 報告 獲取圖文詳細分析。(文末查看報告下載鏈接)

報告部分內容展示

鄭重聲明:本文版權歸原作者所有,轉載文章僅為傳播信息之目的,不構成任何投資建議,如有侵權行為,請第一時間聯絡我們修改或刪除,多謝。

CertiK

文章數量

22粉絲數

0

評論